Nous attrapons un espion ou "Où sont l'ordinateur envoie le courrier ..."

Il est maintenant difficile de trouver quelqu'un qui n'a pas entendu parler du mot «cheval de Troie», et quelques-il d'autres programmes qui discrètement expulsés de l'utilisateur, qui l'Ancien ou autour de lui. Ensuite, je vais écrire sur la façon de savoir qui et quoi (par exemple votre mot de passe) envoyer discrètement le type de programme "cheval de Troie". actions Prntsipe de ces programmes réside dans le fait que l'attaquant a accès à des fichiers et des dossiers, le disque dur, peut exécuter différentes applications sur votre ordinateur et de l'écran "photographier". Trojan se compose de deux programmes: un serveur et klient.Server est un programme qui tourne sur la machine de la victime et exécute les commandes des clients. Un client utilise l'intrus, il gère le serveur. Dans le cas d'un programme d'ordinateur est écrit autorun et invisiblement commencer par le système d'exploitation. Trojan peut être téléchargé à partir d'Internet, ainsi qu'un programme inoffensif qui est Il colla .Utilisation les chevaux de Troie est facile, il est nécessaire de faire la victime exécuter le logiciel serveur (si vous êtes sur un réseau local, et il est possible de trouver et exécuter  ) Entrez ensuite dans la partie client de l'adresse IP de la victime, appuyez sur la connexion .....

) Entrez ensuite dans la partie client de l'adresse IP de la victime, appuyez sur la connexion .....

Protection: Utiliser la dernière AVP antivirus, DrWeb et ne pas exécuter des programmes inconnus (en particulier est venu avec l'e-mail), ainsi que d'un programme avec une icône DOS (le carré bleu). Comme une méthode efficace de protection est un pare-feu

Comment envoyer vos mots de passe des chevaux de Troie

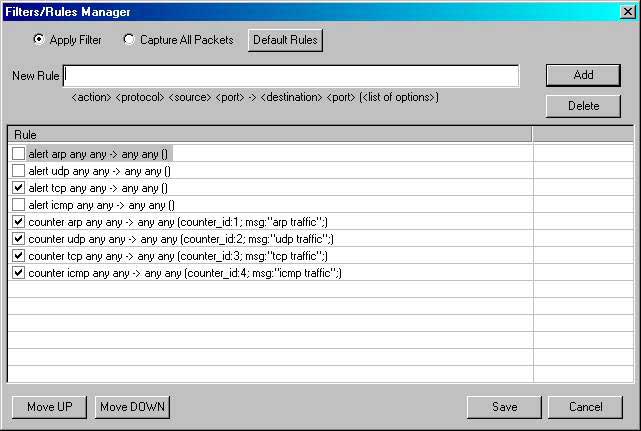

Comme les autres programmes de courrier électronique pour envoyer des messages chevaux de Troie utilisent SMTP (protocole de transfert de courrier simple), à savoir d'envoyer une lettre, le programme se connecte au serveur SMTP de et l'envoie, le plus intéressant est que tout ce processus peut être retracée au moyen d'Sniffer. (Sniffer est un programme qui "captures" les informations nécessaires, transmis dans le réseau et une machine séparée si elle est définie, à savoir que vous pouvez contrôler quelles données sont envoyées et reçues de votre ordinateur), je vais prendre l'exemple d'un réseau Spy sniffer, général vous pouvez utiliser renifleur sous Windows. Vous devez d'abord configurer Net Spy, de manière à afficher uniquement les informations dont nous avons besoin, et de type utilitaire arp, icmp ... paquets ignorés, car il est nécessaire d'exécuter le programme et entrez les paramètres du filtre: Menu "Options" Il "Gérer les règles ... "

Ie TCP sera seulement.

Lorsque le cheval de Troie va envoyer le mot de passe? naturellement, lorsqu'il est combiné avec un Internet et il est possible que seulement lorsqu'une nouvelle connexion, et avec lui un nouveau mot de passe. Nous créons donc une autre connexion commutée, mot de passe Anti-  est que le "hacker" recevra une lettre de son cheval de Troie

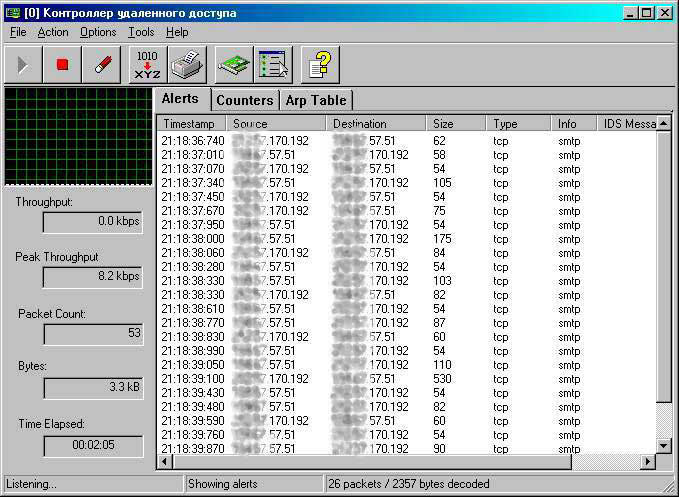

est que le "hacker" recevra une lettre de son cheval de Troie  Ouvrez renifleur et exécutez-le (appuyez sur la flèche verte), se connecter avec une connexion Internet à travers la vieille, et attendons avec impatience lorsque le serveur de Troie va commencer à envoyer nos mots de passe, au bout d'environ une minute, peut-être plus, vous verrez quelque chose comme ce qui suit:

Ouvrez renifleur et exécutez-le (appuyez sur la flèche verte), se connecter avec une connexion Internet à travers la vieille, et attendons avec impatience lorsque le serveur de Troie va commencer à envoyer nos mots de passe, au bout d'environ une minute, peut-être plus, vous verrez quelque chose comme ce qui suit:

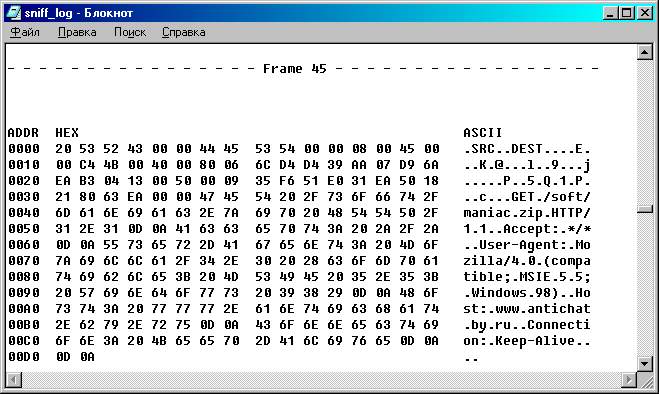

Ie NetSpy enregistre tout ce qui est transmis serveur smtp, et maintenant il est difficile pour l'information disponible pour savoir qui et ce qui a été envoyé  Chaque ligne affiche un seul paquet: dans la première colonne est écrit dans le second IP-adreskompyutera envoyer des paquets dans tretem- ip-adresse de la destination. Si vous allez dans le menu "Action" et sélectionnez là "Résoudre des IP" l'adresse IP sera la forme habituelle, et il devient clair comment smtp-serveur utilise un programme pour envoyer du courrier. Vient ensuite la résolution et à la fin du type spécifié, nous avons que smtp une fois qu'il est clair qu'il envoie des messages, mais si par exemple POP3, IMAP4, cette livraison de lettres à partir du serveur, ainsi que HTTP et clair .... Maintenant, double-cliquez sur une ligne, vous pouvez «décoder» ce paquet, sur le dessus de tous répertoriés informations à ce sujet: MAC et adresses IP à partir et où il allait, type de protocole, TTL, la taille, etc. et au bas de l'information transmise. Sélectionnez les plus grands paquets et de regarder (pour passer d'un package à un autre est possible au moyen de flèches "vperd", "arrière" dans la fenêtre ouverte avec paquet décodé) ils peuvent trouver l'en-tête de message avec l'adresse du destinataire, ainsi que le texte de la lettre.

Chaque ligne affiche un seul paquet: dans la première colonne est écrit dans le second IP-adreskompyutera envoyer des paquets dans tretem- ip-adresse de la destination. Si vous allez dans le menu "Action" et sélectionnez là "Résoudre des IP" l'adresse IP sera la forme habituelle, et il devient clair comment smtp-serveur utilise un programme pour envoyer du courrier. Vient ensuite la résolution et à la fin du type spécifié, nous avons que smtp une fois qu'il est clair qu'il envoie des messages, mais si par exemple POP3, IMAP4, cette livraison de lettres à partir du serveur, ainsi que HTTP et clair .... Maintenant, double-cliquez sur une ligne, vous pouvez «décoder» ce paquet, sur le dessus de tous répertoriés informations à ce sujet: MAC et adresses IP à partir et où il allait, type de protocole, TTL, la taille, etc. et au bas de l'information transmise. Sélectionnez les plus grands paquets et de regarder (pour passer d'un package à un autre est possible au moyen de flèches "vperd", "arrière" dans la fenêtre ouverte avec paquet décodé) ils peuvent trouver l'en-tête de message avec l'adresse du destinataire, ainsi que le texte de la lettre.

Comme mis à jour Trojan

Vérifiez également les mots de passe de souscription dans de nombreux chevaux de Troie est une fonction d ' «auto-renouvellement» est quand il télécharge à partir d'un fichier Internet et l'exécute, si elle est dans la boîte sniffer apparaissent toujours des paquets transmis selon le protocole http (port 80) Tout comme dans le précédent cas, il est nécessaire de garder tout le fichier, puis utiliser à nouveau la recherche par le texte, cette fois, il est nécessaire de chercher le mot "GET" après Régler la adresse demandée:

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.