Tout site peut obtenir des informations sur les services publics populaires vous êtes connecté

Développeur Robin Linus sur sa page dans les pages GitHub (sur la visite de lien suivant dangereux et il est déconseillé d'effectuer un travail, car en plus de la partie visible des contrôles de la page des services pour voir si vous êtes sur les sites pour adultes sont enregistrés, et il restera dans les journaux de pare - feu comme une tentative de se déplacer ) ont démontré comment les sites peuvent être retirés de vous "support d'impression» qui est, garder une trace de ce que les services populaires aux visiteurs enregistrés même sans aucune autorisation de la page visitée.

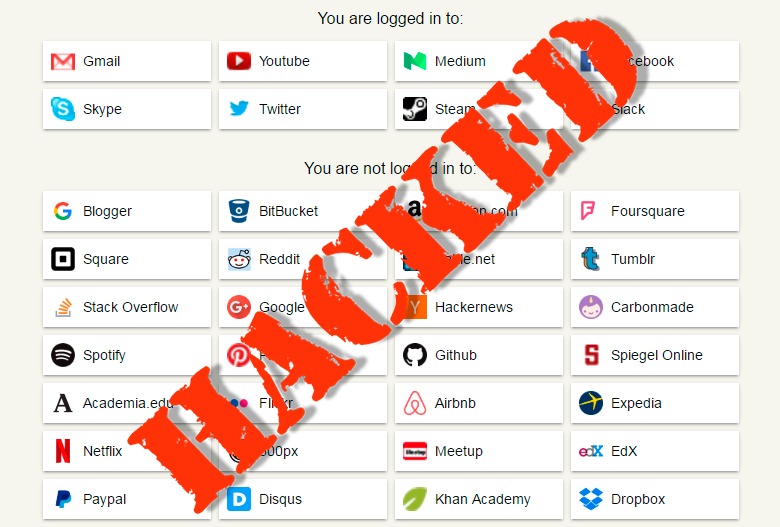

Pour l'auteur de la publication "support d'impression» est comme suit et est tout à fait vrai:

Et il est très désagréable.

Quelle est l'essence

Pour commencer l'auteur note expliquer comment la procédure de réexpédition à la fenêtre de connexion.

Si nous allons à la https://www.facebook.com/bookmarks/pages de liaison en mode incognito, alors nous allons rediriger automatiquement à l'écran de connexion à l' adresse:

https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com%2Fbookmarks%2Fpages

Notez la deuxième partie du type de lien:

https% 3A% 2F% 2Fwww.facebook.com% 2Fbookmarks% 2Fpages

Ceci est l'URL à laquelle nous allons revenir après nous passons le processus d'autorisation sur Facebook. Mais si l' on utilise l'URL pour rediriger vers la page de connexion lorsque nous connecté sur le site, alors nous obtenons immédiatement sur les signets / pages.

Encore une fois:

- Si on n'a pas identifié, et tourner sur https% 3A% 2F% 2Fwww.facebook.com% 2Fbookmarks% 2Fpages, alors nous rendre à l'écran de connexion.

- Si nous sommes identifié, alors nous pourrions obtenir le même lien en haut à droite de https://www.facebook.com/bookmarks/pages.

Comme, tout est logique.

grandes politiques de ressources, tels que Facebook, ne permet pas d'obtenir les données de la demande, étant donné que la connexion est en HTTPS. Cependant, nous pouvons obtenir une image avec un domaine, si vous spécifiez une référence dans le login.php? = Suivant. Bien sûr, les photos du FB ne reçoivent pas de tirer, parce que presque toutes les images magasins du réseau social à fbcdn.net, cependant, peut "frapper" sur le logo de Facebook - favicon.ico:

https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com%2Ffavicon.ico

Et sur le site de la déguiser par img-tag comme:

<Img src = "https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com%2Ffavicon.ico">

Il ressemble à ceci:

Si ce qui précède que vous voyez ici est une icône de FB ( ) Félicitations, nous avons juste fait en sorte que vous êtes connecté à Facebook (chèque).

Si vous ne voyez pas l'image ou non progruz retourné une icône (

) Que, par conséquent, vous n'êtes pas connecté à Facebook.

) Que, par conséquent, vous n'êtes pas connecté à Facebook.

L'opération finale de cette vulnérabilité, comme suit:

<Img onload = "alert ( 'connecté à fb')" onerror = "alert ( 'pas connecté à fb')" src = "https://www.facebook.com/login.php?next=https% 3A% 2F% 2Fwww.facebook.com% 2Ffavicon.ico ">

Avec ces manipulations simples avec des icônes pour recueillir des informations sur les services sont le public du site à son insu. Ce mécanisme fonctionne pour presque tous les services Web importants, car ils ont tous gardent leurs icônes sur le domaine principal.

Cette vulnérabilité peut être utilisé en tant que l' un des stades d'autres types d'attaques, comme Clickjacking ou ProfileJacking .

des services de réaction

Le problème de l'accès à l'information sur ce que les autres services sont utilisés par des personnes, est connue depuis longtemps, mais ignoré par la plupart des entreprises. Voici les réponses reçues à leurs rapports Robin sur un certain nombre de services et des plates-formes sociales bug.

Facebook:

Nous vous remercions de votre appel. Cette question a été discutée avec le groupe, responsable de la sécurité dans Facebook et l'erreur ne peut pas participer à la prime-programme de bug. Elle ne vise pas à un utilisateur spécifique Facebook. La capacité de savoir où un utilisateur est connecté, connecté sur le site ne pose pas de menace pour la sécurité. Dans tous les cas, nous avons apprécié votre rapport et nous avons hâte de vous entendre d'autres messages d'erreur.

Twitter:

Nous vous remercions de votre rapport. Bien sûr, il semble intéressant, mais je ne vois pas comment ce problème peut constituer une menace pour la sécurité de Twitter et ses utilisateurs. Donc, je crains que la question peut être considérée comme close et se qualifier pour participer à la prime-programme de bug, il ne peut pas. Nous vous remercions de votre préoccupation au sujet de la sécurité de Twitter.

Yahoo:

Nous vous remercions de l'écriture. Ceci est un problème connu qui a déjà été mentionné Emer Grossman . Nous réfléchissons à la façon de le résoudre dans l'avenir.

Square:

Merci de nous contacter. Nous sommes arrivés à la conclusion que cette question pose un risque minimal et donc des modifications au code de ses décisions ne sera pas faite.

Dropbox:

Je vous remercie! Nous allons considérer cette menace.

En fait, la plupart de la position de service est clair - si la vulnérabilité ne conduit pas au vol de données personnelles / informations de compte / ne donne pas accès à toutes les catégories de données, il est vulnérable.

FIX

Dans Opera enregistre la mise en biscuit de blocage des sites tiers: https://imgd.ru/image/uchm, et quand il est éteint, «tout devient clair."

Via habrahabr.ru/post/312636/

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.