Utilitaires pour la surveillance, l'espionnage informatique

Ne jamais Avez-vous déjà ressenti un sentiment d'inquiétude pour la sécurité des données confidentielles sur votre ordinateur? Ne vous précipitez pas pour répondre, vous ne disposez pas des informations confidentielles. Si vous croyez que vous avez «rien à voler," vous êtes très probablement tort. Si vous au moins une fois effectué un achat dans la boutique en ligne, paiement par carte de crédit ou de monnaie électronique, votre ordinateur - il est un appât pour un voleur potentiel.Le problème existe, et la solution idéale car elle n'a pas encore été inventé. Bien sûr, il existe différentes façons de protéger les données sensibles, telles que la restriction des droits d'accès sur le système, les logiciels anti-virus, pare-feu et ainsi de suite. Sur beaucoup d'entre eux, nous avons dit à plusieurs reprises sur 3DNews pages. Cependant, pleinement compter sur l'antivirus et le mot de passe de protection des données serait quelque peu présomptueux. Outre le danger d'une attaque de virus, il y a une menace d'un autre genre, causée par le facteur humain. Qu'est-ce qui se passe pendant l'absence de votre lieu de travail? Peut-être, jusqu'à ce que vous avez fini de boire votre tasse de café à la cafétéria pendant la pause déjeuner au travail, quelqu'un lit vos e-mails?

Ayant à sa disposition un ordinateur tiers, même pour quelques minutes, un utilisateur expérimenté peut facilement trouver toutes les informations intéressantes - l'histoire des négociations sur ICQ, e-mail, une liste de mots de passe utilisés dans le système, les liens de ressources qui sont perçus par les utilisateurs, sans parler de l'accès aux documents sur le disque.

Sur les services publics qui aident à espionner, et sera discuté dans cette revue. Ces programmes peuvent être utilisés au travail pour surveiller le temps des employés, et à la maison comme un moyen de contrôle parental ou comme un outil pour obtenir des informations sur la vie personnelle de votre moitié.

Notez qu'en raison des spécificités de spyware, pare-feu et un logiciel anti-virus est souvent très suspecte de lui, souvent les prendre pour les logiciels malveillants. Les développeurs de certains services publics ont même mis un avis sur leurs sites Web. Cependant, dans la plupart des cas, une fois suffit pour effectuer la configuration de pare-feu, et plus il réagit à l'espion ne sera pas.

Power Spy 2009

Développeur: eMatrixSoft

Taille: 5 MB

Distribution: shareware

logiciel Power Spy peut être appelé espion universel. Il est adapté pour surveiller les emplois des employés, et de superviser l'enfant à l'ordinateur, et d'apprendre ce que la femme sur un PC à la maison en votre absence.

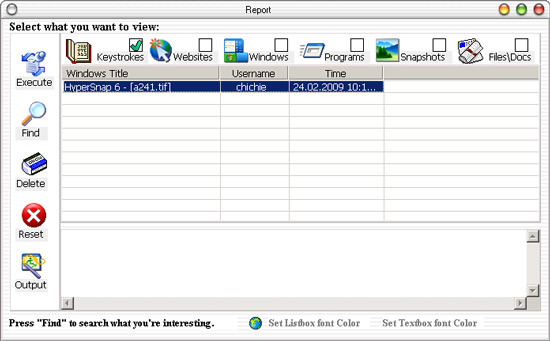

Le programme peut enregistrer toutes les frappes, enregistrer des captures d'écran de l'utilisateur de Windows pour corriger l'adresse des sites Web visités, les messages d'interception envoyés par e-mail et par messagerie instantanée (MSN Messenger, Windows Live Messenger, ICQ, AOL Messenger, AIM, Yahoo ! Messenger, Windows Messenger et Skype chat texte). En outre, il est possible de stocker tout l'utilisateur ouvre une fenêtre, lancer des applications, tapé des mots de passe et des informations qui sont stockées dans le presse-papiers.

En mode furtif Power Spy est complètement invisible pour l'utilisateur, il ne figure pas dans la liste des applications en cours d'exécution, ne montre pas l'icône dans la barre d'état système, il est pas dans la liste des programmes installés, et dans le menu "Démarrer" et, en outre, le dossier dans lequel Power Spy a été installé également caché. Pour interrompre le programme ou désinstaller pour entrer un mot de passe, et vous pouvez désinstaller le programme à l'aide de sa fenêtre. L'administrateur peut provoquer la fenêtre du programme avec les données recueillies en appuyant sur une combinaison de touches spécifique. Informations sur l'activité de l'ordinateur est présenté sous une forme commode: les captures d'écran peuvent être visualisées en mode diaporama, des informations sur les frappes sont organisées dans l'ordre chronologique sur les applications et les fenêtres, sur l'onglet Courrier électronique est le texte des lettres que l'utilisateur lire et envoyer. En outre, le programme enregistre le contenu de tous les documents que vous travaillez. Et, si un fichier est ouvert plusieurs fois, Power Spy enregistrer une fois, ce qui réduit la taille du rapport.

En outre, vous pouvez configurer le Spy puissance pour envoyer des rapports par courrier électronique au format HTML ou les télécharger sur un serveur FTP.

Real Spy Monitor 2.89

Développeur: ShareStar

Taille: 1.4 MB

Distribution: shareware

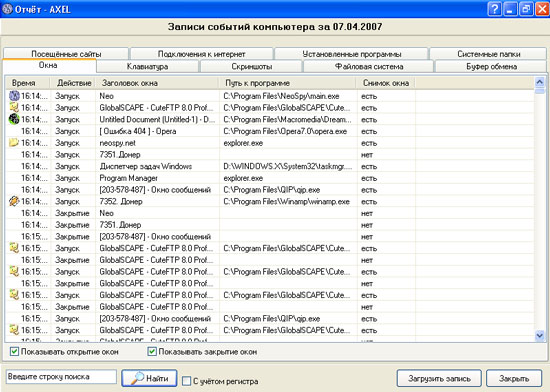

Un autre outil qui vous aidera à être au courant de qui, quoi et quand l'ordinateur. Le programme prend en charge plusieurs comptes Windows et le rapport comptable indique que l'utilisateur d'effectuer certaines actions. Dans le cadre des paramètres du programme, vous pouvez sélectionner les comptes, à l'aide duquel le programme démarre automatiquement.

Les rapports établis par le Real Spy Monitor, contiennent des informations sur toutes les frappes et les titres de fenêtres qui sont fixés; sur les sites visités (adresses, en-têtes, téléchargement temps); une fenêtre ouvrante (titre, chemin d'accès au programme exécutable) et les fichiers; pour exécuter des applications avec le temps de démarrage et d'arrêt. En outre, le programme écrit les messages échangés entre les utilisateurs IM-clients, et peut à des intervalles déterminés à faire des captures d'écran.

Les données recueillies peuvent être affichées dans la fenêtre du programme (appelé raccourci

Si vous utilisez un programme pour surveiller les activités des enfants, vous apprécierez la possibilité d'installer des filtres sur les applications Run et sites ouverts. Dans le cadre de Real Spy Monitor, vous pouvez spécifier le chemin d'accès des fichiers exécutables qui ne peuvent pas être exécutés par un utilisateur particulier. Comme pour les sites web, vous pouvez bloquer des ressources spécifiques, ce qui rend la liste "noire" de l'adresse complète d'une ressource ou un mot-clé de ce programme se penchera sur la page. Pour les jeunes enfants, vous pouvez définir des restrictions plus sévères - pour permettre l'accès uniquement aux sites qui apparaissent dans la liste "blanche".

Maxapt QuickEye 2.8.8

Développeur: STBP "Maksapt"

Taille: 5 MB

Distribution: shareware

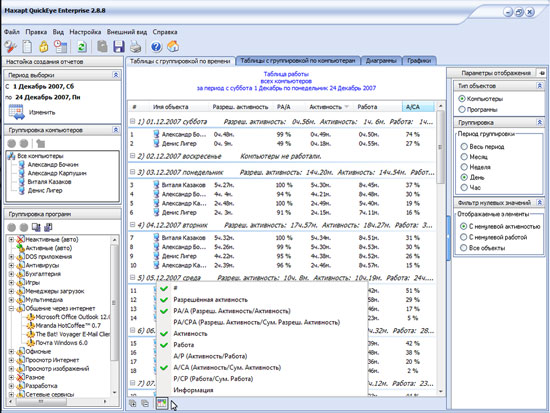

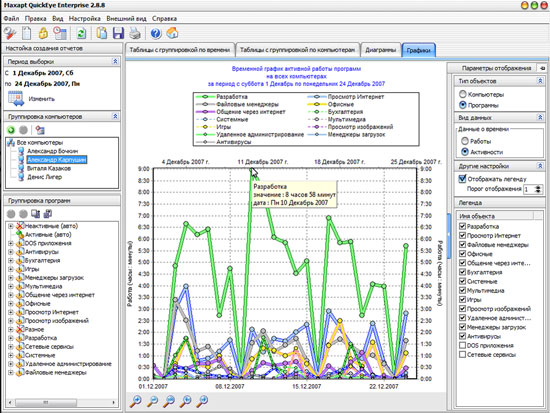

Si d'autres programmes de cet examen peuvent aussi bien être utilisés pour surveiller les actions des employés de la société, et de garder une trace des utilisateurs sur votre PC à la maison, Maxapt QuickEye principalement axée sur les utilisateurs professionnels. L'accent placé sur elle dans les outils pour la visualisation et l'analyse des rapports. À cause de cela, le chef peut rapidement savoir combien de temps chaque employé travaille activement à l'ordinateur, et comment exécuter le programme. Fait intéressant, Maxapt QuickEye capture non seulement les applications ouvertes, mais prend également en compte le fait que le travail actif a été réalisée avec eux. Ainsi, si une fenêtre d'application est ouvert toute la journée, mais vous ne travaillait avec lui pendant une demi-heure, puis Maxapt QuickEye l'affiche dans le rapport.

Dans Maxapt fenêtre applications QuickEye que les utilisateurs travaillent, regroupés par catégorie. Ainsi, en allant dans la catégorie "Jeux" ou "Communication via l'Internet", vous pouvez voir quel ordinateur dans de tels programmes ont été actifs pendant un certain temps. Toutes les données peuvent être présentées dans un tableau avec un ordinateur ou un regroupement dans le temps. En outre, le rapport peut être considéré comme un schéma ou un graphique.

Les rapports fournis Maxapt QuickEye, et contiennent des informations sur la présence des employés en milieu de travail. Le programme capture le moment de l'entrée dans le système d'exploitation, mettez l'ordinateur hors tension, déplacez-le à dormir, puis compte automatiquement le nombre d'heures et de minutes passées à l'agent de l'ordinateur. Dans le même temps à partir du temps total lorsque l'ordinateur a été allumé, le temps est déduit, quand il était en mode veille.

Avec Maxapt QuickEye peut non seulement recevoir des rapports sur ce que les employés passent leur temps de travail, mais aussi de limiter l'utilisation de certaines applications. L'utilitaire peut être formé pour chaque liste des programmes autorisés et interdits employé, d'établir un calendrier des heures de travail.

Mipko Employee Monitor 5.0.4

Développeur: LLC "MIPKI"

Taille: 4.8 MB

Distribution: shareware

Plus tôt le programme Mipko Employee Monitor appelé KGB Keylogger. Le principal avantage de cet outil pour différents enregistreurs de frappe est que le suivi de l'activité peut être effectuée à distance. Même lors de l'installation du programme d'installation met en garde contre la présence d'un système anti-virus et la nécessité de remplir son bon réglage, ajoutant Mipko Employee Monitor dans la liste des applications ou des exceptions de confiance.

Le programme est très flexible prend désormais en charge plusieurs utilisateurs, en ce sens Mipko Employee Monitor - un outil indispensable pour l'administrateur du système. Pour chacun des utilisateurs, les ordinateurs qui ont besoin d'effectuer le suivi, vous pouvez définir différentes options de surveillance. Par exemple, un utilisateur peut installer le suivi de texte uniquement tapé, pour une autre - seulement suivre les sites que vous visitez, le troisième - de tenir des statistiques des programmes en cours d'exécution, etc.

Le programme peut être utilisé avec le mode d'alarme. Cela signifie que lorsqu'un utilisateur défini certains mots, Mipko Employee Monitor marque l'activité de l'utilisateur alarme icône, et, si les paramètres appropriés du programme, envoie un message d'avertissement par e-mail à l'administrateur ou télécharger sur un serveur FTP.

Le programme est très bien déguisé, découvrir son moniteur ne peut pas être tout dans la liste des processus en cours, soit dans la liste des services. Pour afficher ou masquer Mipko Employee Monitor, vous avez besoin d'une invite de commande Windows, tapez runmipko ou utilisez le raccourci clavier

Mipko Employee Monitor permet aux filtres de suivi. Ainsi, vous pouvez faire une liste des programmes, l'activité que vous souhaitez surveiller, et le suivi de l'autre lance une application ne sera pas exécutée. La taille du journal pour chaque utilisateur, qui est fixé pour le suivi, peut être sévèrement limité. Par défaut, le programme conserve des dossiers sur les activités de l'utilisateur dans les 90 jours, cette période peut être augmentée ou diminuée en fonction des besoins.

Informations sur l'activité de l'utilisateur, qui recueille ce programme serait incomplète si elle n'a pas été possible de prendre des captures d'écran de l'écran. L'image ne peut être faite pour la fenêtre active ou la zone de travail de l'écran. Soit dit en passant, les configurations avec plusieurs moniteurs, vous pouvez également prendre des screenshots. La capture de la zone de travail, l'image est obtenue sous la forme de deux écrans superposés, - les premier et second moniteurs. Capture d'écran est réalisée soit à intervalles réguliers ou lors de l'ouverture d'une nouvelle fenêtre. En l'absence de tout type d'activité a été la création de captures d'écran automatiquement arrêté afin de ne pas générer les mêmes et inutiles images.

Mipko Employee Monitor intercepte les messages dans tous les programmes populaires pour la messagerie instantanée - ICQ, Yahoo! Messenger, AIM, Windows Live Messenger, Miranda IM, Skype, Google Talk, Agent Mail.Ru, QIP.

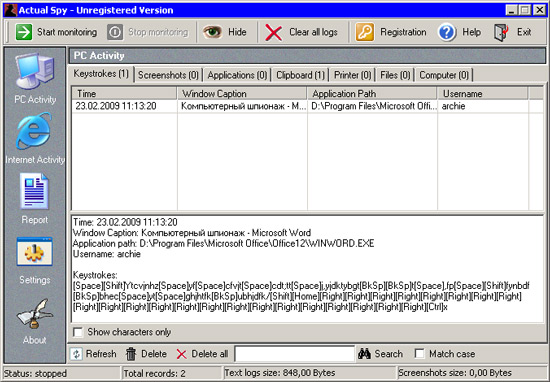

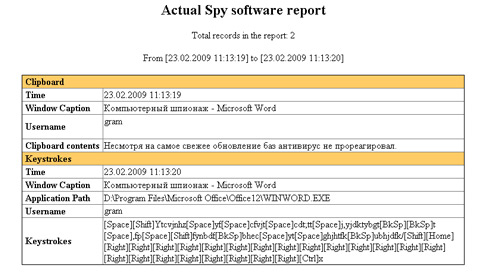

Actual Spy 3.0

Développeur: Keylogger Spy Software primaire réelle

Taille: 1.6 MB

Distribution: shareware

Avec ce programme, vous pouvez obtenir des informations sur les différents types d'utilisation de l'ordinateur actif. Ainsi, elle supervise le contenu du presse-papiers, stocke des informations sur l'application d'exécution et la fermeture, fait des captures d'écran de bureau à intervalles réguliers, tenir des registres de l'époque on / off et redémarrez l'ordinateur. Actual Spy surveille les frappes et les sites Web visités, et effectue également le suivi des documents envoyés à imprimer. Le programme enregistre les modifications apportées aux fichiers et répertoires, enregistre toute référence utilisé par le navigateur.

Le programme se cache à l'aide de raccourcis clavier

rapport d'activité de l'utilisateur peut être enregistré dans le texte ou en format HTML à l'une ou plusieurs pages. Lors de l'affichage d'un rapport généré Actual Spy, immédiatement frappé par l'absence de programme - frappes, il ne prend que le clavier anglais. Par conséquent, s'il est nécessaire de lire, par exemple, un texte e-mail en russe, la lecture se transforme en résolvant un rébus. Cependant, copié dans le presse-papiers texte russe est affiché correctement.

S'il vous plaît noter que la version de démonstration du programme peut exercer ses fonctions dans les quarante minutes. Parfois, cela est suffisant pour protéger votre ordinateur au travail pendant votre pause déjeuner.

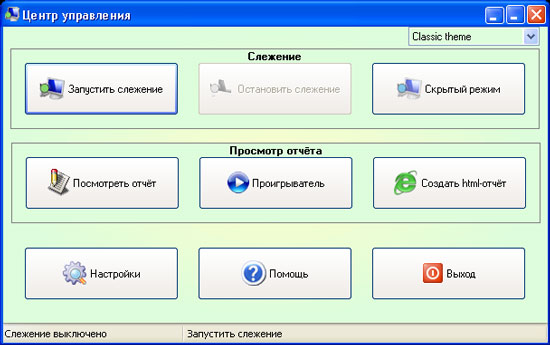

NeoSpy 3.0

Développeur: le-MC Software souple

Taille: 2.7 MB

Distribution: shareware

Pour espionner le logiciel le plus important - ne pas se donner. les développeurs NeoSpy ont fait en sorte que, une fois le programme d'installation a été invisible sur l'ordinateur. En installant l'utilitaire, vous pouvez sélectionner l'administrateur du ou installation cachée. Dans ce dernier cas, pas de raccourcis sont créés dans le menu "Démarrer" et sur le bureau seront cachés dossier avec le programme, il ne sera pas visible dans la liste des applications installées. Pour démarrer l'administrateur NeoSpy aura besoin d'utiliser la commande "Démarrer> Exécuter".

NeoSpy capable d'intercepter les messages envoyés par divers IM-client. Il est encourageant de constater que, elle a soutenu non seulement populaire parmi les personnes d'expression anglaise sont les clients, mais aussi ceux qui sont installés dans la majorité des Russes. Il est à propos de Qip, Miranda et Mail.ru Agent. En outre, pour faire face à intercepter des messages envoyés à l'aide NeoSpy & RQ, ICQ, SIM et d'autres programmes.

Avec NeoSpy peut recueillir des informations sur toutes les applications exécutées sur votre ordinateur. Le programme enregistre l'heure de début et de commencer le chemin vers le fichier exécutable, le titre de la fenêtre. En outre, le rapport indiquera s'il a été fait pour chacun des programmes capture d'écran. Captures d'écran peuvent être consultés dans l'utilitaire intégré fourni avec des moyens pratiques de navigation. Module pour voir les captures d'écran a une échelle spéciale avec le temps, donc si vous voulez savoir ce que les utilisateurs font sur l'ordinateur à un certain moment, il suffit de déplacer le curseur sur l'échelle à la position désirée.

Utilisation de NeoSpy, vous pouvez surveiller l'activité Internet sur votre ordinateur. Le programme enregistre non seulement les adresses des sites visités, mais aussi des enregistrements lorsqu'il est effectué une connexion Internet et la déconnexion de celui-ci (bien sûr, si la connexion est non permanent), suivi du nombre de trafic Internet entrant et sortant.

En gros, NeoSpy vous permet de suivre toutes les actions qui ont été effectuées sur l'ordinateur. Ainsi, le programme enregistre tout ce qui a été tapé sur le clavier, stocke les données sont écrites dans le presse-papiers, surveille les changements dans les fichiers, créer de nouveaux fichiers et les supprimer. En outre, vous pouvez enregistrer la liste des applications installées sur votre ordinateur, si nécessaire.

Modem Spy 4.0

Développeur: SoftCab

Taille: 380 KB

Distribution: shareware

Ce programme offre une manière complètement différente de «espionnage» - un téléphone. Si le modem est connecté à un ordinateur, puis en utilisant un petit utilitaire Modem Spy peut enregistrer toutes les conversations téléphoniques. Très caractéristique pratique, surtout si le téléphone de bureau dispose de cette fonctionnalité. L'enregistrement des conversations téléphoniques peut être effectuée en mode automatique, et le programme va tenir des statistiques de conversations téléphoniques dans un registre spécial des appels. Pendant l'enregistrement, le son de l'interlocuteur ne sonnera pas trop calme, parce que le programme utilise le réglage automatique de gain de signal.

Les enregistrements peuvent être enregistrés dans tous les formats audio -. MP3, WAV, etc. Les conversations téléphoniques enregistrées peuvent être joués par votre carte son ou joué directement dans la ligne de téléphone. Modem Spy peut enregistrer des conversations, même en utilisant les modèles de modems qui prend en charge la transmission de données uniquement (modem de données). Pour ce faire, connectez le modem et la ligne dans la carte son à l'aide d'un adaptateur spécial. Vous pouvez également utiliser le mode super-espion (Super Spy), dans lequel l'enregistrement d'appel sera invisible pour l'utilisateur.

Une autre caractéristique du programme - à partir d'un microphone dans le mode vocal. Directement du programme Modem Spy peut être fait d'envoyer des documents par e-mail. Si les caractéristiques techniques permettent le modem, le programme peut déterminer le numéro de l'appelant. L'enregistrement peut négocier à l'insu de l'utilisateur distant, ou la notification préalable d'inclure le paramètre approprié du programme. Modem Spy a beaucoup d'options pour vous aider à affiner le modem à travailler avec téléphone - déterminer correctement le signal "occupé" détecter le silence dans une conversation, et la découper pour obtenir un fichier avec une taille plus petite, comprend un enregistrement après un appel téléphonique, etc.

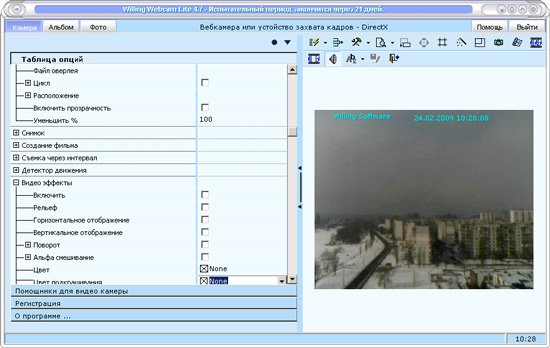

WillingWebcam 4.7

Développeur: Je Software

Taille: 4.6 MB

Distribution: shareware

Si nous parlions sur le espionnage téléphonique, sans parler de la videoslezhke. Il peut être réalisé à l'aide d'une caméra Web connecté à votre ordinateur. Ce dispositif simple que beaucoup sont habitués à utiliser pour communiquer avec vos amis, il pourrait bien être un véritable espion.

Transformez votre webcam en un dispositif d'espionnage peut être, par exemple, en utilisant le programme WillingWebcam. Grâce à elle, vous pouvez observer à distance ce qui se passe près de l'ordinateur, à côté de laquelle une caméra Web. WillingWebcam peut prendre des photos en continu à certains intervalles de temps, ou seulement quand une image de mouvement est observé. Ces photos peuvent être envoyées par e-mail ou téléchargés vers un serveur FTP. En outre, WillingWebcam peut notifier l'utilisateur lorsque de nouvelles images dans d'autres façons: par l'envoi de SMS, exécutant une autre application, la perte d'un fichier audio.

Enregistrés à l'aide du programme vidéo et les images capturées peuvent être accompagnées par des étiquettes de texte, ainsi qu'une indication du temps d'enregistrement. En outre, le nombre disponible d'effets, avec lequel vous pouvez améliorer la qualité de l'image, par exemple, l'amélioration de la clarté.

Dans WillingWebcam a intégré visionneuse d'image et de vidéo, organisé par le type de l'explorateur. Dans ce document, vous pouvez afficher les vignettes des images, lire des vidéos stockées, sélectionner différents modes de visualisation de la liste des fichiers. Si vous le souhaitez, l'image peut être visualisée en mode plein écran.

WillingWebcam peut fonctionner en mode furtif. Dans ce cas, il ne sera pas visible soit sur la barre des tâches ou la barre système. Pour quitter le programme de ce mode par défaut utilise une combinaison de touches

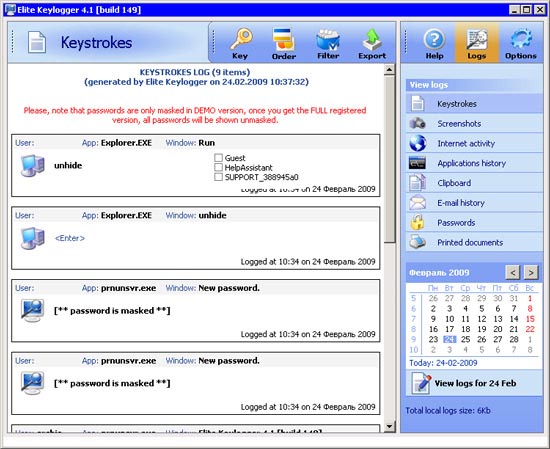

Elite Keylogger 4.1

Développeur: Logiciel de sécurité WideStep

Taille: 5.3 MB

Distribution: shareware

Logiciel de sécurité d'entreprise WideStep a publié seulement trois versions de ses keyloggers - Famille rapide Keylogger, Perfect Keylogger Handy et Elite Keylogger. La dernière option est la plus fonctionnelle et possède le plus de fonctionnalités.

Par exemple, la version Elite antivirus absolument déterminés, tandis que le parfait Handy Keylogger est déterminé, mais pas tous les paquets anti-virus et de la famille rapide Keylogger trouvé un programme anti-virus. En raison du fait que le keylogger travaille à un faible niveau du noyau, pas inhibée par Windows et fournit une bonne «compatibilité» avec un logiciel antivirus. Et pourtant, lorsque vous commencez Elite Keylogger, Kaspersky Internet Security package 2009 est suspect du nouvel objet, et lui a recommandé d'envoyer en quarantaine.

Aspect Elite Keylogger indique qu'il ne soit pas facile de suivre l'utilisateur et depuis longtemps pour la surveillance continue de l'activité. Voir les statistiques d'activité du programme peuvent être des jours, en utilisant le programme de calendrier intégré. Elite Keylogger vous permet de définir la liste des utilisateurs de Windows, pour qui devrait ou, au contraire, ne doit pas conduire le suivi.

Elite Keylogger surveille les messageries instantanées fonctionnent ICQ, MSN, AIM, AOL et Yahoo, suivant les documents e-mail, l'activité d'application et d'impression. Le résultat du programme de surveillance peut être envoyé par e-mail, télécharger vers un serveur FTP ou copié dans le dossier spécifié sur le lecteur réseau.

Le programme peut être réglé période de temps, tous les journaux d'activité de l'utilisateur sont supprimés après quoi automatiquement. Vous pouvez également définir la taille maximale du rapport d'activité, ainsi que de spécifier la quantité de fichier journal auquel il sera envoyé par e-mail.

Nous attirons votre attention sur un détail - si vous voulez supprimer le keylogger, ni l'aide d'un instrument standard ou supprimer des programmes (Ajouter ou supprimer des programmes), ou même par des utilitaires spéciaux contrôlant le démarrage de Windows ne sera pas capable de le faire. Pour effectuer la désinstallation Elite Keylogger, vous devez aller dans les options et utiliser le bouton Désinstaller dans l'interface d'un utilitaire de keylogger lui-même.

conclusion

Souhaite essayer l'utilitaire de surveiller l'activité des utilisateurs peut remarquer que la sélection ici est assez grand. La demande pour ce type de logiciel constamment élevé. Tout d'abord, ces applications des organisations de la demande et les entreprises, où il y a une discipline stricte, et le personnel doivent répondre à des exigences strictes quant à ce qu'ils font dans leur emploi.

Il n'y a pas longtemps, le terme "keylogger" d'utilité implicite qui a enregistré les frappes, mais maintenant ces applications offrent la possibilité de contrôler presque tous les types d'activité -. Clics de souris, le lancement de programmes, la modification des paramètres du système et pr De plus, en utilisant les programmes décrits dans cet article , pour conduire à un contrôle à distance, le suivi en temps réel, ce que l'utilisateur est engagé, il dispose d'une fenêtre active, texte qu'il tape et même à qui il parle au téléphone.

Ceux qui sont préoccupés par la confidentialité, il peut être conseillé d'utiliser une protection complète (par exemple, package anti-virus et un utilitaire pour surveiller l'activité) et reposent principalement sur lui-même. Parce que chaque verrouiller le voleur, malheureusement, il y a une clé de squelette.

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.