iBoot et jailbreak lié

Les nouveaux modèles de l'iPhone 3GS et iPod Touch 2G / 3G chez Apple a décidé d'ajouter la protection et introduit un autre test, maintenant le bootloader vérifie la signature numérique du noyau lui-même, et si elle est modifiée, la machine tout simplement pas démarrer. En outre, le système compliqué de signatures de code de vérification peut désormais Apple lui-même pour contrôler ce processus, parce que vérification de la signature est effectuée par le serveur sur Internet. Ainsi, Apple peut facilement surveiller et empêcher l'installation d'un ancien ou modifié firmware qui fait réellement.

Pour le firmware 3.0 et 3.1, ce problème a été résolu, car le firmware lui-même contient un module de vulnérabilité iBoot signé, ce qui vous permet d'effectuer en mode DFU piratage du code pour modifier le noyau. En outre, une autre vulnérabilité dans le chargeur de ROM a été trouvé, ce qui vous permet de charger le noyau déjà modifié. Par conséquent, même libérer la prochaine version du firmware, où la vulnérabilité iBoot le module sera certainement fermé, nous serons en mesure d'exécuter le téléphone grâce à des codes de vérification de signature de réponse en cache, faites précédemment sur le firmware 3.0 et 3.1. Il est à cause de ces signatures, nous pouvons briser dans le système, mais en raison de vulnérabilités dans la ROM de télécharger avec succès quel que soit le nouveau firmware ne sort pas.

Naturellement avec le chargeur sur les dispositifs déjà libérés, Apple n'a rien à voir ne peuvent pas, ils seront toujours exécutés. Cependant, ce ne fut pas la fin, en commençant par les 43 semaines de 2009, ils ont mis à jour la version ROM de démarrage à la version 359.3.2, fermant ainsi tous déjà trouvé des trous.

Le problème est résolu maintenant plein jailbreak peut être fait en utilisant [ utilitaire iSpirit! ]

Maintenant, sur la façon de savoir ce que votre iBoot. Il existe plusieurs façons:

- La meilleure façon est de trouver le numéro de série - 4e et 5e chiffres, et il y a nombre de semaines de production. Par exemple, si le numéro de série commence par 879 31, il dit qu'il a été faite à 31 semaines de 2009 (3ème chiffre). Il est donc possible de faire une prison pleine, mais si vous y faites 43 ou plus, hélas, est seulement liée.

-

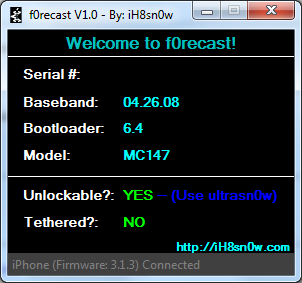

Avec l' utilitaire f0recast . Il suffit de connecter l'appareil, exécutez l'utilitaire:

Vous verrez les informations suivantes:- Serial #: Numéro de série

- Baseband: Modem Firmware Version

- Bootloader: version du bootloader

- Modèle: Le modèle d'appareil

- Déverrouillables:? Est verrouillé ou non (Si Oui, sera invité ce pour déverrouiller)

- Tethered Tethered: Jail ou non (Ceci est ce que nous avons besoin)

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.