renifleurs

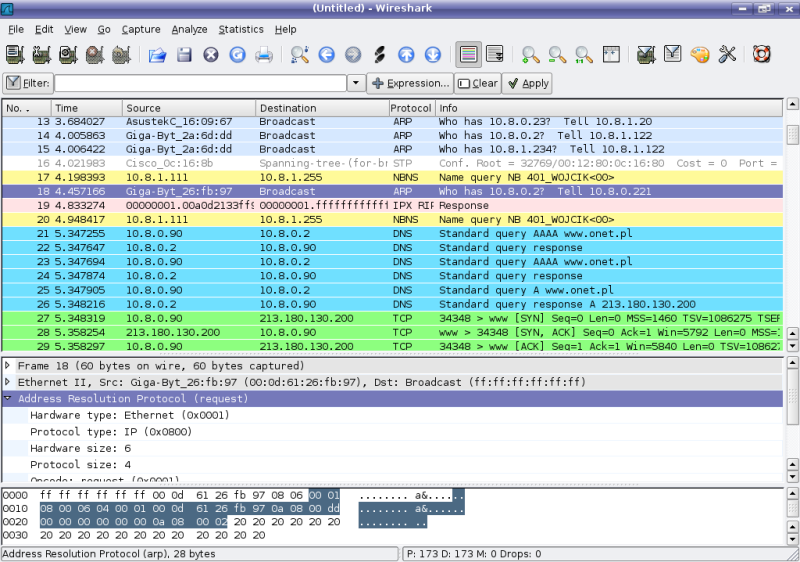

Sniffer Wireshark (Ethereal dans le passé)

Trafic analyseur ou sniffer (Anglais sniff -. Sniff) - un programme ou d' un dispositif de capture et le trafic réseau d'analyse (eux - mêmes et / ou quelqu'un d' autre).

Sniffer ne peut analyser ce qui se passe à travers sa carte réseau. Dans le même segment de réseau Ethernet tous les paquets envoyés à toutes les machines, à cause de cela, peut-être quelqu'un d'autre pour intercepter les informations. L'utilisation de commutateurs (switch, switch-hub) et leur configuration compétente est déjà protégée par l'écoute. Entre les segments, l'information est transmise à travers le commutateur. Commutation de paquets - une forme de transmission, dans lequel des données ventilées en paquets individuels peuvent être envoyés à partir d'un point de départ vers une destination par des voies différentes. Donc, si quelqu'un envoie dans un segment différent à l'intérieur des paquets dans votre segment du commutateur ne transmet pas les données.

Interception trafic peut être:

- classique "écoute" interface réseau (méthode est efficace lorsqu'il est utilisé dans un segment des concentrateurs (hubs) à la place des commutateurs (interrupteurs), sinon la méthode est inefficace, car seuls quelques images tombent sur le sniffer);

- connexion renifleur dans l'intervalle de canal;

- branche (logiciel ou matériel) et la direction de la circulation sur les renifleurs copies (appuyez sur réseau);

- à travers l'analyse du rayonnement électromagnétique de côté et rétablissant ainsi l'écoute à la circulation;

- grâce à l'attaque sur le canal (2) (MAC-spoofing) ou réseau (3) niveau (IP-spoofing), conduisant à la déviation de la circulation de la victime ou la totalité du renifleur du trafic segment et puis retourner le trafic à la bonne adresse.

Sommaire de l'article

Renifleurs - est un programme qui intercepte tout le trafic réseau. Renifleurs sont utiles pour le diagnostic du réseau (pour les administrateurs) et d'intercepter les mots de passe (bien sûr pour tous ceux  ). Par exemple, si vous avez accès à un lecteur réseau et y trouva un renifleur, puis bientôt tous les mots de passe de leur sous-réseau seront les vôtres. Renifleurs mettre la carte réseau en mode promiscuous (PROMISC) .que est qu'ils obtiennent tous les paquets. Dans LAN peut intercepter tous les paquets sortants de tous les hôtes (si vous n'êtes pas séparé par toutes sortes de hubs) telle qu'elle est pratiquée diffusion. Renifleurs peuvent capturer tous les paquets (ce qui est très mal à l'aise, horribles devient rapidement le fichier journal complet, mais pour une analyse plus détaillée du réseau le plus il) ou seulement les premiers octets de tous les ftp, telnet, pop3, etc. (Ceci est le plus amusant, le plus souvent sur les 100 premiers octets contiennent le nom et mot de passe

). Par exemple, si vous avez accès à un lecteur réseau et y trouva un renifleur, puis bientôt tous les mots de passe de leur sous-réseau seront les vôtres. Renifleurs mettre la carte réseau en mode promiscuous (PROMISC) .que est qu'ils obtiennent tous les paquets. Dans LAN peut intercepter tous les paquets sortants de tous les hôtes (si vous n'êtes pas séparé par toutes sortes de hubs) telle qu'elle est pratiquée diffusion. Renifleurs peuvent capturer tous les paquets (ce qui est très mal à l'aise, horribles devient rapidement le fichier journal complet, mais pour une analyse plus détaillée du réseau le plus il) ou seulement les premiers octets de tous les ftp, telnet, pop3, etc. (Ceci est le plus amusant, le plus souvent sur les 100 premiers octets contiennent le nom et mot de passe  ). Sniffer maintenant divorcé ... Beaucoup renifleurs ont à la fois sous Unix et sous Windows (même sous DOS il

). Sniffer maintenant divorcé ... Beaucoup renifleurs ont à la fois sous Unix et sous Windows (même sous DOS il  ). Renifleurs ne peut soutenir un certain axe (par exemple linux_sniffer.c, qui prend en charge Linux

). Renifleurs ne peut soutenir un certain axe (par exemple linux_sniffer.c, qui prend en charge Linux  ) Ou plus (par exemple SniffIt, travaille avec BSD, Linux, Solaris). Renifleurs donc déçu par le fait que les mots de passe sont transmis à travers le réseau en texte clair. Un tel grand nombre de services. Ce telnet, ftp, pop3, www, etc. Ces services utilisent beaucoup de gens

) Ou plus (par exemple SniffIt, travaille avec BSD, Linux, Solaris). Renifleurs donc déçu par le fait que les mots de passe sont transmis à travers le réseau en texte clair. Un tel grand nombre de services. Ce telnet, ftp, pop3, www, etc. Ces services utilisent beaucoup de gens  . Après le boom renifleurs ont commencé à apparaître une variété d'algorithmes de chiffrement de ces protocoles. Apparue SSH (telnet alternative qui prend en charge crypté), SSL (Secure Socket Layer - développement Netscape qui peut crypter www session). Il y avait toutes sortes de Kerberous, VPN (Virtual Private Network). Zayuzat certains AntiSniff'y, ifstatus'y etc. Mais il est fondamentalement changé la situation. Les services qui utilisent plaine text'om de transmission de mot de passe yuzayutsya complet

. Après le boom renifleurs ont commencé à apparaître une variété d'algorithmes de chiffrement de ces protocoles. Apparue SSH (telnet alternative qui prend en charge crypté), SSL (Secure Socket Layer - développement Netscape qui peut crypter www session). Il y avait toutes sortes de Kerberous, VPN (Virtual Private Network). Zayuzat certains AntiSniff'y, ifstatus'y etc. Mais il est fondamentalement changé la situation. Les services qui utilisent plaine text'om de transmission de mot de passe yuzayutsya complet  . Par conséquent sniffat sera longue

. Par conséquent sniffat sera longue  .

.

implémentation Windows renifleurs

Le CommView - www.tamos.com

Jolie avancée production sniffer TamoSoft. Vous pouvez définir ses propres règles en reniflant (par exemple, ignorer ICMP, TCP et sniffat également disponibles en plus des protocoles Ethernet Internet de support de protocole tels que ARP, SNMP, NOVELL, etc.). Vous pouvez par exemple sniffat seulement les paquets entrants, et le reste sont ignorés. Vous pouvez spécifier un fichier journal pour tous les paquets avec des limites de taille dans le megahit. Il a deux tools'y - Packet Générateur et NIC Vendor Indentifier. Vous pouvez voir tous les détails de paquets envoyés / reçus (Port Source par exemple, les paquets TCP peuvent être consultés, Destination longueur Port, données, checksum, Séquence, Fenêtre, Ack, Drapeaux, Urgent). Les bonnes nouvelles encore est qu'il règle automatiquement le pilote de CAPTURE. En tulza générale très utile pour snifa, je le recommande à tout le monde.

Le SpyNet - packetstorm.securify.com

Tout à fait un célèbre production renifleur Laurentiu Nicula 2000  . Normale fonction - paquets capture / dekoding. Bien fraîche développé dekoding (par exemple paquet peut recréer la page sur laquelle l'utilisateur a visité!). D'une manière générale, l'amateur

. Normale fonction - paquets capture / dekoding. Bien fraîche développé dekoding (par exemple paquet peut recréer la page sur laquelle l'utilisateur a visité!). D'une manière générale, l'amateur  .

.

Analyzer - neworder.box.sk

Analyzer nécessite l'installation d'un pilote spécial, intégré dans le package (packet.inf, packet.sys). Vous pouvez consulter l'ensemble Old sur votre carte réseau. Analyzer prend également en charge la ligne de commande. Il fonctionne très bien avec le réseau local. Il a plusieurs utilités: ConvDump, gnuplot, FlowsDet, Analisys moteur. Rien d'exceptionnel.

L'IRIS - www.eeye.com

produit IRIS connu société eEye. Il est une excellente occasion de filtration. Je fus très satisfait de lui trois puces:

1.Protocol distribution

hôtes 2.Top

3.Size distribution

Il y a également un décodeur de paquets. Il prend en charge le système d'enregistrement avancé. Et les filtres disponibles dépassent tous les renifleurs avis. Ce filtre matériel, qui peut prendre soit tous les paquets (Promiscious), ou avec diverses restrictions (par exemple capture seulement les paquets de multidiffusion ou des paquets de diffusion ou des cadres seulement Mac). Vous pouvez filtrer selon certaines adresses MAC / IP sur les ports, sur les colis contenant certains caractères. En général, un bon sniffak. Elle exige 50comupd.dll.

L'analogue WinDump TCPdump pour Unix. Cette sniffak agit via la ligne de commande, et est la configuration minimale possible et nécessite encore la bibliothèque WinPcap. Je ne sais pas vraiment ...

SniffitNT

exige également WinPcap. Travailler seulement comme une ligne de commande et en mode interactif. Avec des options sophistiquées. Je ne sais pas vraiment.

ButtSniff

Regular renifleur de paquets crée certain groupe CDC (Cult of the Dead Cow). L'astuce est qu'il peut être utilisé comme un plug-in pour BO  (Très utile

(Très utile  ) .Rabota De la ligne de commande.

) .Rabota De la ligne de commande.

Il y a beaucoup plus renifleurs, comme NatasX, NetXray, CooperSniffer, LanExplorer, Analyzer Net, etc. Venez dès à présent ...

renifleurs Unixes

Tous les renifleurs cet avis peuvent être consultés sur packetstorm.securify.com .

linsniffer

Ceci est un renifleur simple pour intercepter les noms d'utilisateur / mots de passe. compilation standard (gcc -o linsniffer linsniffer.c).

Logie dit dans tcp.log.

linux_sniffer

Linux_sniffer est nécessaire lorsque vous voulez explorer en détail le réseau. La compilation standard. Lance shnyaga ultérieure d'une telle ISN, ack, syn, ECHO_REQUEST (ping), etc.

sniffit

Sniffit - modèle avancé sniffer écrit par Brecht Claerhout. Installer (besoin libcap): # / configure.

#make

Maintenant, exécutez le sniffer:

#. / Sniffit

utilisation: ./sniffit [-xdabvnN] [-P proto] [-A omble] [-p port] [(-r | -R) recordfile]

[-l Sniflen] [-L logparam] [-F snifdevice] [-M plug-in]

[-D Tty] (-t <IP cible> | -s <IP Source>) | (-i | -I) | -c <fichier config>]

Plugins disponibles:

0 - Dummy Plugin

1 - DNS Plugin

Comme vous pouvez le voir, Sniff prend en charge une variété d'options. Vous pouvez utiliser sniffak en ligne. Sniff si prog très utile, mais je ne l'utilise pas. Pourquoi? Parce que sniffit gros problèmes avec la protection. Pour Sniffit'a déjà sur remoutny Ruth et dos pour Linux et Debian! Pas tous les sniffer permet actuellement  .

.

HUNT

Ceci est mon sniffak favori. Il est très facile à utiliser, supporte de nombreuses puces amusantes et maintenant n'a pas de problèmes de sécurité. Plus est pas particulièrement pointilleux sur les bibliothèques (comme linsniffer et Linux_sniffer). Il peut capturer la connexion en cours et sous la décharge nette du terminal distant en temps réel. En général, Hijack rulezzz  . Je recommande à tous pour yuzaniya amélioré

. Je recommande à tous pour yuzaniya amélioré  . Installer:

. Installer:

#make

Exécuter:

#hunt -i [interface]

READSMB

Sniffer READSMB coupé de LophtCrack et porté sur Unix (assez curieusement  ). intercepts Readsmb paquets SMB.

). intercepts Readsmb paquets SMB.

TCPDUMP

tcpdump - renifleur de paquets assez bien connu. Rédigé le front plus célèbre - Van Jacobson, qui est venu avec VJ-compression pour PPP et a écrit un traceroute de programme (et qui sait quoi d'autre?). Nécessite bibliothèque Libpcap.

Installer:

#. / Configurer

#make

Maintenant, exécutez-le:

#tcpdump

tcpdump: écoute sur ppp0

Tous vos écrans CONNECT sur le terminal. Voici un exemple de sortie sur Ping

ftp.technotronic.com:

02:03:08.918959 195.170.212.151.1039 > 195.170.212.77.domain: 60946+ A?

ftp.technotronic.com. (38)

02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946* 1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo request

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo reply

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo request

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo reply

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo request

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo reply En général, Sniff utile pour les réseaux de débogage, recherche de pannes, etc.

Dsniff

Dsniff nécessite libpcap, IBNET, libnids et OpenSSH. Écrit seulement introduit l'équipe, qui est très pratique. Voici un exemple de connexion pour vous connecter unix-shells.com:

18/02/01 03:58:04 tcp my.ip.1501 -> handi4-145-253-158-170.arcor-ip.net.23

(Telnet)

stalsen

asdqwe123

ls

pwd

qui

dernier

sortie

Ici dsniff a intercepté un nom d'utilisateur et mot de passe (stalsen / asdqwe123). Installer:

#. / Configurer

#make

#make installer

Protection contre les sniffers

La meilleure façon de se protéger contre les renifleurs - chiffrement d'utilisation (SSH, Kerberous, VPN, S / Key, S / MIME, SHTTP, SSL, etc.). Eh bien, si vous ne donnez pas la chasse des services de texte et la mise en place de paquets supplémentaires  ? Alors il est temps juzat antisnifferskie pekety ...

? Alors il est temps juzat antisnifferskie pekety ...

AntiSniff pour Windows

Ce produit est libéré groupe connu Lopht. Il a été le premier produit de son genre. AntiSniff, comme indiqué dans la description:

«AntiSniff est une interface utilisateur graphique (GUI) de l'outil entraîné pour détecter la promiscuité cartes d'interface réseau (NIC) sur votre segment de réseau local". En général, les captures en mode carte promisc. Il prend en charge un grand nombre de cas de test (test de DNS, le test ARP, Ping test , ICMP Temps Delta test, test Echo, le test PingDrop). vous pouvez FILIGREE comme une seule machine, et la grille. Il y a un journal de support. AntiSniff travaille sur win95 / 98 / NT / 2000, bien que la plate-forme NT recommandé. Mais son règne fut de courte durée et dans un proche avenir sniffer apparu appelé AntiAntiSniffer  Écrit par Mike Perry (Mike Perry) (vous pouvez le trouver à www.void.ru/news/9908/snoof.txt ) .Il est basé sur linsniffer (discuté ci - dessous).

Écrit par Mike Perry (Mike Perry) (vous pouvez le trouver à www.void.ru/news/9908/snoof.txt ) .Il est basé sur linsniffer (discuté ci - dessous).

Unix sniffer détecter:

Sniffer peut détecter commande:

#ifconfig -a

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:3924 Metric:1

RX packets:2373 errors:0 dropped:0 overruns:0 frame:0

TX packets:2373 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

ppp0 Link encap:Point-to-Point Protocol

inet addr:195.170.yx PtP:195.170.yx Mask:255.255.255.255

UP POINTOPOINT PROMISC RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:3281 errors:74 dropped:0 overruns:0 frame:74

TX packets:3398 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10 Comme vous pouvez le voir dans l'interface ppp0 est le mode PROMISC. Soit l'opérateur Sniff téléchargé pour tester le réseau, ou si vous avez déjà ... Mais rappelez-vous que vous pouvez remplacer en toute sécurité ifconfig, alors yuzayte tripwire pour détecter les changements et toutes sortes de prog à vérifier pour Sniff.

AntiSniff pour Unix.

Propulsé par BSD, Solaris et Linux. Prise en charge des tests ping / icmp temps, essai arp, test d'écho, test dns, etherping test, généralement AntiSniff'a analogique pour gagner, seulement pour Unix  . Installer:

. Installer:

#make linux-all

sentinelle

Aussi programme utile pour capturer renifleurs. Il prend en charge un certain nombre de tests. Facile à utiliser. Installer: #make

#. / Sentinel

./sentinel [méthode] [-t <target ip>] [options]

Méthodes:

[-a Essai ARP]

[Test DNS -d]

[-i Test Latence ICMP Ping]

[-e Essai ICMP Etherping]

options:

[-f <Hôte non-existant>]

[-v Afficher la version et la sortie]

[-n <Nombre de paquets / secondes>]

[-I <Périphérique>]

Les options sont si simples que pas de commentaires.

PLUS

Voici quelques outils pour tester votre réseau (pour Unix):

packetstorm.securify.com/UNIX/IDS/scanpromisc.c détecteur -remoutny mode PROMISC pour les cartes ethernet (pour Red Hat 5.x).

http://packetstorm.securify.com/UNIX/IDS/neped.c - Promiscuous le détecteur de réseau dans le réseau Ethernet (besoin libcap & Glibc).

http://packetstorm.securify.com/Exploit_Code_Archive/promisc.c -skaniruet système de soupe Detect Sniff.

http://packetstorm.securify.com/UNIX/IDS/ifstatus2.2.tar.gz - ifstatus interfaces réseau Testa en mode PROMISC.

Via xakep.ru

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.