Hacking et WebMoney protection

En dépit de toutes les assurances de développeurs, le système WebMoney catastrophiquement peu fiable et ouvert juste un ongle. Il y a beaucoup de vers, trojans et groupes de pirates spécialisés dans les enlèvements porte - monnaie électronique, le vol qui étaient massives. Vous voulez savoir comment le faire et comment vous protéger?

introduction

Pour commencer, ce qui ne peut l'être. Aucun "générateurs WebMoney-liés» n'existent pas et ne peuvent pas exister en principe. Tout l'argent gardé sur un opérateur de serveur central et porte-monnaie électronique ne sont qu'un moyen pour y accéder. En gros, ce que vous générez une combinaison pour la combinaison serrure, argent et objets de valeur dans le coffre-fort n'a pas encore paru. Bien qu'il soit possible de ramasser le code à quelqu'un d'autre est sûr, la probabilité de l'ouvrir sans l'aide du propriétaire (Hussards! On se souvient à propos de la soudure, mais silencieux) est si petit qu'il ne vaut même pas parler!

Mais la combinaison de voler quelqu'un d'autre est tout à fait vrai! Il est ce «générateurs WebMoney liés" et engagés. Soit ils font un duplicata du porte-monnaie électronique et de les transférer à l'attaquant, ou cachés causes Keeper'a et peuvent se traduire dans votre compte. De même, il y a des virus et chevaux de Troie. Aussi marqué et l'attaque sur une victime spécifique ciblée. Est-il possible de vous protéger d'eux? système WebMoney développé par des laïcs, a été initialement conçu sans tenir compte de la sécurité et, bien que récemment il y avait une série de mesures "anti-incendie" prilyapannyh recul, la situation reste critique. Les utilisateurs sont confondus dans les systèmes de sécurité, l'équipe de soutien donne une des recommandations assez nébuleuses et vagues (la mise à jour de Windows, configurer le pare-feu, etc.), et en attendant, continuer à voler des portefeuilles électroniques.

Nous ne nous fixons pas la tâche d'enseigner à quelqu'un d'autre à voler, nous voulons juste montrer et de prouver (!) Que le système WebMoney vraiment fiable et projetée même cul (il vse-taki moelle épinière adjacente), mais en général, on ne sait pas ce que . Il n'y aura pas de mots vagues (pour éviter d'être accusé de diffamation), mais il n'y aura pas de recommandations spécifiques. Nous ne fournissons pas les programmes d'attaque ready-made et ne disons pas exactement ce que Baitik besoin de pirater, mais croyez-moi - tous les outils de piratage nécessaires peuvent être créés à partir de zéro pour une nuit - un saint temps pour les pirates!

Mais tout d'abord. Il ne faut pas se précipiter avant et pop le disque dans le laser, plus ce dernier nous avons encore besoin.

Figure 1. Ils apparaissent hors de l'obscurité, retirez tout l' argent électronique et aller nulle part.

Qu'est-ce que peut et ne peut pas (le renoncement)

Experiment (à des fins éducatives) est possible uniquement avec ses propres porte-monnaie électronique ou la bourse des personnes qui ont donné l'autorisation écrite. ingérence non autorisée dans les systèmes et sacs à main absolument inacceptables des autres!

Figure 2. Ils attrapent toute personne qui semble sortir de l'obscurité, et conduisent dans un monde où il n'y a pas de retour.

Mise en route ou classique missionnaire

système WebMoney est une sorte de analogique des chèques bancaires ordinaires, ce qui signifie que pour effectuer des paiements à nous sans faute, vous devez d'abord créer un compte sur le serveur central de l'opérateur et d'ouvrir un compte, ce qui est un énorme inconvénient, mais oh bien.

Allez www.webmoney.ru, téléchargez le programme Keeper Classic, exécutez - le (en passant, pour aller au travail par le biais du proxy-serveur est un miracle de la science et de l' ingénierie, je ne l' ai pas échoué, nous avons dû augmenter le NAT et Port Mann 2802), remplissez les données d'enregistrement ( à partir lanterne ou équitable), pour inventer un mot de passe au goût, puis le programme passe à générer une clé secrète et nous demande de tirer la souris ponazhimat et les touches. Ceci est nécessaire afin d'obtenir des données réellement aléatoires comme si générateur de psedosluchany basé sur la minuterie est pas bon. Dans le contexte de la vulnérabilité globale du système pour défier les mots RSA, RC5, MD4, MD5, SSL est tout simplement ridicule. Toutefois, le calcul du développement psychologique est tout à fait clair pour moi. Si la clé privée est générée dans une fraction de seconde - ce que l'utilisateur y croire?

Figure 3. Il ne semble pas de nulle part, personne attrape, mais simplement assis et de la soudure.

Quoi qu'il en soit, à la fin de l'enregistrement, nous avons attribué un identifiant WMID unique à 12 chiffres (Web Money ID), et la paire de clés générée. La clé publique est transmise au serveur central de l'opérateur WebMoney, et le secret stocké dans un fichier avec l'extension * .kwm (Key of Web Money), qui peut être situé sur votre disque dur, un support amovible ou une carte à puce. En bref, la cryptographie asymétrique commun, tels que PGP.

Une fois qu'un fichier est créé * .pwm, stocker des informations sur nos portefeuilles (solde actuel, historique des transactions, etc.). En principe, il est nécessaire, parce que toutes les informations se trouvent sur le serveur central de l'opérateur. Keeper peut fonctionner sans fichier * .pwm, charger automatiquement les données du réseau, mais seulement dans les trois derniers jours. En fait, le fichier * .kwm est également facultative, et il peut être restauré. Pour ce faire, vous devez connaître le mot de passe pour avoir accès à la boîte aux lettres indiquée lors de l' inscription et une déclaration notariée que vous ne MOOSE pas (plus sur ce qui peut être trouvé ici: http://www.owebmoney.ru/returnkey.shtml). Théoriquement, un pirate peut pirater notre argent uniquement par mot de passe, mais dans la pratique , il est trop gênant et dangereux.

Les informations secrètes, réglementer l'accès à la bourse est seulement un kwm-clé. WMID ouvertement publié partout et il est normal. WMID Connaissant, vous pouvez apprendre les informations d'identification de l'utilisateur, qu'il marqué «ouvert», mais il est impossible de déterminer le nombre de sa bourse (portefeuille).

Nombre de la bourse - est classiquement des informations classifiées. Connaître le nombre de porte-monnaie, nous ne pouvons pas obtenir de l'argent, mais nous pouvons facturer en remplissant le champ "description d'achat" plus crédible que possible. Le processus bien sûr, fou, mais il y a des chances qu'il le fera. Les clients paient régulièrement grand nombre de petits comptes sont progressivement se habituer à ne pas prêter attention à eux et vérifiez la colonne "dont" seulement en cas de doute. Bien sûr, aucun buzz dans cette méthode de piratage ne sont pas, par ailleurs, l'attaquant peut brûler la conception très robuste et aller à l'oncle de la compagnie, qui allait déchirer son cul, alors popularité notable qu'il n'a pas trouvé.

Figure 4. Expose la victime a quitté, mais un compte rendu plausible - donc payer soudainement?

Mais le vol kwm fichier est en plein essor. Par défaut, les clés sont stockées dans keys.kwm, mais, en principe, le nom du fichier peut être quelque chose, pour cette question, et l'expansion. La plupart des pirates et des chevaux de Troie produit émoussée recherche générique * .kwm, alors renommez le fichier clé dans dontreadme.txt dans une certaine mesure augmente notre sécurité, mais pirate avancé peuvent entrer dans le registre, où le gardien stocke ses paramètres et le chemin d'espionnage. Vous pouvez également consulter son contenu en analysant tous les fichiers (si cela prend beaucoup de temps et provoquera l'activité du disque suspect). Gourmets va certainement prendre une API-appel de fonction CreateFile, montrant quels fichiers sont ouverts Keeper. Et même si le format de paramètre de Registre dans les versions futures sera changé, une option avec CreateFile continuera à travailler (indice: si les développeurs ne sont pas idiots, ils ont créé plusieurs fichiers avec les touches - un véritable, tout le reste - jauges de montre, par référence à laquelle un signal se fait entendre alarme).

Figure 5. Hiding kwm-file loin des pirates.

Par défaut, la taille du fichier clé est de 1,2 Mo (en exactement, sur une disquette), mais si on le souhaite, il peut être augmentée jusqu'à 100 MB. Cela rend difficile de voler la clé de la transmission sur Internet, et, en général, ne crée pas d'inconvénient insurmontable. 100 Mo - moitié mini CD-R, Zip-100M est un ou deux formats de carte de visite CD-R. Bien sûr, les performances du système dans une certaine chute de degré (énorme fichier, vous ne serez pas lu), mais la sécurité est en vaut la peine. Ou pas la peine? Selon le réseau local pour voler 100 Mo est pas un problème, un Internet DSL ou câble modem - aussi. Même selon les normes d'aujourd'hui tristement célèbre modem 33600 donnera ce fichier pour ~ 70 heures. Pas tellement, si vous vous souvenez, que pratiquement aucun des utilisateurs ne régénère pas les clés tous les jours. Diviser les fichiers en petits morceaux, envoyés en arrière-plan, faites-le glisser pour deux ou trois semaines est réaliste, bien que ce soit la façon la plus stupide et peu prometteur.

Si un pirate infiltré dans un autre système (et y pénétrer, vous pouvez de différentes façons), il ne coûte rien à télécharger un fichier dans la mémoire, ouvrez le porte-monnaie pour transférer de l'argent dans votre compte et bang disque dur, la victime n'a pas été en mesure d'accéder à Internet et de se plaindre au sujet de qui devrait . Par ailleurs, au détriment de "se plaindre". Les options ne sont pas tellement et ne pas attendre l'aide de. Eh bien, sauf que le Seigneur Dieu (si vous êtes un dieu réel, retourner mon argent, vous sic baise) mais sur les garçons. Si l' accès à WMID nous avons encore (ce qu'un hacker stupide pris!), Nous pouvons déterminer WMID, qui ont été transférés de l' argent, aller sur le site du Service d' arbitrage (http://arbitrage.webmoney.ru/), payer les frais d'arbitrage (comme vous devez avoir WebMoney, que nous avons nettoyé attaquant enlevé) et bloquer pirate sac à main. Seulement si l'attaquant est pas le wapiti, l'argent en quelques minutes sera transféré à l'e-gold ou tout autre moyen retiré du système, de sorte qu'il ne leur sac à main, et se verrouiller, et il n'y a rien. Soit dit en passant, porte-monnaie avec une initiale ou un certificat personnel est bloqué uniquement par la décision du conseil d'arbitrage, qui est suffisante pour prendre le certificat et ... C'est tout simplement pas nécessaire de dire que les propriétaires des certificats ne sont pas engagés dans le vol, tel que rapporté par ses données de passeport. Agaschazblin! Taki votre propre? Délivrance des certificats sont maintenant engagés dans tout le monde, et nous espérons que chacun d'entre eux sont honnêtes, consciencieux et incorruptible, est tout simplement naïf, surtout quand il est question d'argent, même électronique. L'homme qui partit pour voler 100.000 $ (et pourquoi pas), ne reçoivent aucun problème, non seulement un certificat de figure, mais aussi un faux passeport en plus. Eh bien, quelqu'un sur le certificat de fin d'études et ensuite regarder?! Même si les faux passeports MVD sur flux, comme l'a dit à plusieurs reprises la télévision (ce qui est un crime), alors que pour parler ", LLC", qui ont généralement pas de statut juridique?!

Cependant, la situation au transfert de l'argent volé dans quelques sacs à main encore pris en compte par les développeurs et ils sont complètement asservis à ... intrus! Jugez par vous-même. La victime après le dépôt de la demande mentionnée ci-dessus doit se référer à l'administrateur du Service d'arbitrage (WMID 937717494180, [email protected]), et demandez-lui de retracer l'ensemble de la chaîne. Tout le «charme» que l'administrateur ne fonctionne que du lundi au vendredi de 10 à 18 heures à Moscou. Nous disons, ne pas sauver service et voulons aussi dormir. Très bon système de paiement, je vous dis !!! Avec cela, le retrait d'argent à partir du système est réalisée presque immédiatement et le compte continue d'une minute, un administrateur, vous voyez, veut bainki. Je ne comprenais pas ce dortoir d'étudiant ou un système de paiement?! Qu'est-ce que ça coûte quand des millions de révolutions (qui ne cesse de parler de la publicité) pour embaucher quelques personnes pour soutenir l'horloge?! Après tout, dans ce cas, il est question d'argent! Bien sûr, les pirates commettent plus sûr vol ou à minuit, ou le week-end. Mais il est bon, laisser des mots vides et de regarder Keeper'om plus près.

Keeper intérieur et l'extérieur

Voici quelques admiré en tant que développeur a réussi à caser tant dans Keeper'a de volume ( «Je ne sais pas pour vous, mais j'admire vraiment ceux qui ont réussi la distribution 2MB Keeper Classic pour mettre un tel" savoureuse farce ", mais toujours bien emballé cette chose à l' extérieur ", http://www.owebmoney.ru/clashistory.shtml). Et ce qu'ils, en fait, dans tout ça? Bien sûr, dans cet âge où le «Bonjour tout le monde!" guère intervenir sur CD, l'application peut prendre "seulement" quelques mégaoctets commande déjà le respect ...

Le volume principal (~ 2.2 Mo) prend WMClient.dll qui, en fait, il est le gardien. Il DCOM-objet, écrit dans Microsoft .NET compilation en code natif, ne pas emballé et rien, je le répète, ne pas entraver son analyse. Il n'y a ni chiffré ni p-code ou astuces anti-débogage, pas de contre désassembleur, dumper, API-espion. Rien! Prenez-et-Analyser! Quoi qu'il en soit, la version 2.4.0.3 (plus tard au moment de la rédaction) se comporte de cette façon. Que les développeurs au moins un peu plus intelligent, ou ils utilisent Microsoft Visual C ++ 6 (le fameux «six»), ainsi que toute protection de la qualité (par exemple, EXECryptor), ou être compilé NET-application p-code, ce qui est beaucoup plus difficile à démonter.

WebMoney.exe (~ 180 KB) - ce qui est juste "puskalka" et il n'y a rien d'intéressant, démonter si elle se tient toujours. Au moins, pour se moquer de développeurs et d'évaluer leurs qualifications.

Figure 6. Keeper Classic à désassembleur.

Donc, nous supposons qu'un ordinateur avec Keeper'om installé introduit le piratage code à exécuter avec les privilèges utilisateur (nous sommes d'accord que les droits d'administrateur et nous avons pas donné, même si le gain des privilèges plus élevés avec l'utilisateur au système dans W2K / XP, en général, pas un problème, sans parler de la 9x, où aucune séparation, il n'a jamais eu lieu les privilèges vont agir dans des conditions spartiates à proximité des combats). Que pouvons-nous faire? Nous avons deux options. Pré Keeper'a démonter, reconstruire le protocole de communication avec le serveur, attendez un support est inséré, ce qui est une clé secrète et ... plus d'eux-mêmes fantasmer. personnellement, je pris dans Keeper'e paresse. Démonter - une entreprise laborieuse et de restaurer le protocole de communication peut prendre plus d'une semaine. Utilisation de renifleurs réduit considérablement le temps, mais toujours «cassé». Il est beaucoup plus facile et plus efficace de voler l'argent des mains Keeper'a. Installer espion, interception d'entrée du clavier, nous attendons jusqu'à ce que l'entrée WMID ou définir d'autres façons, parce WMID secret pour personne n'est pas (la première méthode est utilisée principalement par des virus, le second - bon pour une attaque ciblée), puis une "belle" moment ( après 18 heures ou le week-end) de sortie de l'écran désactiver, lancer WebMoney.exe et en émulant entrée cas clavier de souris tout ce que nous voulions. Par exemple, remplir la bourse de la victime. Et pourquoi pas?! Nous ne rompons en fait sa bourse, à droite? Voilà, et se remplir! Nous ne sommes pas des voyous ont et les pirates honnêtes!

entrée d'émulation de la technologie est décrite en détail dans le «Notes myschh'a" version électronique qui peut être libre de mâcher de mon myschh'inogo serveur ftp ftp://nezumi.org.ru/ (juste vous rappeler que ce ne sont pas disponibles tout le temps), à la en outre, l'article "Breaking the WebMoney" a été publié dans le numéro 67 Hacker dans lequel tous décrits. Donc, il ne faut pas lever la démagogie et de mâcher de la gomme à une centaine de fois. Nous ne mécanisme commun. Tout d'abord, nous trouvons une fenêtre Keeper'a appel de fonction FindWindow ou EnumWindows et de déterminer sa poignée. Puis, à l'aide de EnumWindows énumèrent les fenêtres enfants appartenant aux éléments de commande (boutons, édition de ligne, etc.). En envoyant une variété d'éléments de messages de contrôle (cela peut se faire via la fonction SendMessage) nous pouvons facilement les prendre sous son contrôle. La désactivation de l'affichage est effectué ou intercepter GDI (réalisé dur, mais fonctionne avec un bang) des services ou de l'emplacement sur Keeper'a fenêtre distrayant, par exemple, une fenêtre de navigateur avec une image pornographique. Oui beaucoup de choses ici, vous pouvez venir avec!

Le problème est que, depuis quelque temps, l'émulation terne a cessé de fonctionner. Keeper a obtenu les soi-disant «figures volantes." Comme ceux qui sont utilisés pour empêcher les enregistrements automatiques sur de nombreux sites. Avant d'effectuer un paiement, vous devez entrer trois chiffres du graphique qui apparaissent de façon aléatoire sur l'écran. L'idée, bien sûr, intéressant, mais je l'ai emprunté, il est clairement hors de propos. enfance sévère, l'éducation suce, la gueule de bois profonde. A la tête d'un bo-bo. Cependant, rien à voir avec la tête. Tout de même, elle pensait que personne. les développeurs de réception sécurisée explicitement enseignées. connaissances Fragmentary dans le style de "bachotage ici, et ici les filles dansaient, puis je me suis déplacé la brique" et une tige de tous les côtés.

Figure 7. Protection Keeper'a "Les chiffres de vol."

Pourquoi "chiffres volant" sont sur le serveur Web (où ils sont apparus et)? Parce que , et seulement parce que, d'une part, le code de sécurité est en dehors de la portée du pirate, et, d' autre part, parce que la protection vise exclusivement sur des robots, mais pas les humains. Pour la protection contre les spammeurs mail.ru et vandales cette mesure est plus que suffisant, mais pas pour Keeper'a! Tout d'abord, dans les versions actuelles chiffres de vol Keeper'a prostyuschim élémentaire reconnu l'OCR, libre de trouver une place dans les centaines de kilo-octets (à l'aide de prêt-bibliothèques), et d'autre part, le piratage du code ne coûte rien pour capturer un morceau de l'écran et l'envoyer au pirate en service au moniteur il a reconnu leur propre, et, troisièmement, cette protection est hack bit désactivé, à savoir l'édition du code machine Keeper'a, quatrième, les chiffres de vol peut être réduit par le registre (si vous essayez de les désactiver au moyen d'Keeper'a, il vous invite à confirmer la légitimité de l'opération), dans le cinquième, même si la protection sera serrée, en réserve les pirates décrypter l'échange et la création d'un protocole de ses propres clients sans qu'il y nombres dans la sixième ... bref, les moyens de piratage est très, très bien, et aucun bénéfice de cette protection, non, pour ne pas mentionner le fait que de nombreux utilisateurs sont encore assis sur la les anciennes versions sans voler les numéros ou les désactiver comme inutile.

Et voici une autre caractéristique largement annoncé - la confirmation de l'autorisation e-mail. Sur l'œil untutored il semble train - avant notre compte sera en mesure, peu importe ce qui a été fait, vous devez entrer le code, qui viendra sur l'adresse e-mail. Si le pirate sera reposé fichier * .kwm, il restera avec le nez, et nous - avec l'argent. Pour accéder à notre boîte aux lettres, il ne recevra pas. La logique de fer, mais mal. Mailboxes cassent pas trop dur (techniques de piratage spécifiques sont donnés dans de nombreux livres et articles, je ne vais pas répéter), à la même, aussi longtemps que l'attaquant traîné fichier * .kwm, il emportera, et le mot de passe e-mail. L'exception est peut-être que le vol d'une carte à puce et des supports amovibles avec les touches, mais ... ce vol, en règle générale, est exercée ou des amis proches qui peuvent baiser et e-mail, ou des voleurs, obtenir un accès physique à un support amovible qui est stocké généralement à proximité d'un ordinateur. Eh bien, ce qu'ils doivent voler un autre et mot de passe sur la boîte?

D'accord, comment sur le verrouillage de toutes les adresses IP, en plus de son? Commençons par le fait que les réseaux locaux détournement adresses ne sont pas un problème insurmontable. Celui qui est assis sur le Dial-Up'e reçoit généralement des adresses IP dynamiques allouées de la piscine commune. les prescrits - zadolbali, et tout client du même fournisseur de services Internet, il serait autorisé sans aucun problème. Mais il n'a pas d'importance. Aucun pirate stocké à un putain de portefeuille étranger est pas nécessaire. Il supprime simplement l'argent remis Keeper'a en cours d'exécution sur l'ordinateur de la victime, qui a probablement l'adresse IP correcte et il n'y a pas de "verrouiller" il ne vous arrêtez pas!

Les mesures de protection proposées par les développeurs, il est possible d'énumérer une longue période. La quasi-totalité d'entre eux se concentrent sur le vol fichier * .kwm puis l'envoyer sur le réseau. Pour une raison quelconque les développeurs pensent que cela est le seul moyen de rompre, bien que ce soit pas vrai. Ils recommandent également le "droit" de mettre en place un pare-feu pour empêcher les fuites d'information et régulièrement patchés à ne pas entré de pirates ou des vers. Eh bien, au détriment des pare-feu, ils ont évidemment eu excité. Assez pour aller à la http://www.firewallleaktester.com/ populaire site, pour vous assurer qu'il ya une attaque, perçant tous les pare - feu personnels. J'ai aussi écrit à ce sujet dans les «Notes de chercheurs de virus informatique", des fragments qui peuvent être téléchargés à partir de ftp://nezumi.org.ru/ , il y a un code de démonstration prêt.

Maintenant, nous allons traiter avec les mises à jour. De nombreux sites qui acceptent les paiements via WebMoney fonctionnent uniquement avec IE, car il utilise ActiveX. Et bien que des alternatives telles que le navigateur Opera ne supporte pas et Fox libérés plug-ins, ils travaillent en quelque sorte, et en réalité, il est nécessaire d'utiliser l'IE, le nombre de trous dans lesquels la dignité du livre de Guinness World Records. Autrement dit, les créateurs eux-mêmes WebMoney podsazhivayut notre navigateur qui fuit, et encore recommandent soigneusement - ne pas oublier de mettre à jour le temps, disent-ils. Et je peux aussi changer le plancher?! Ainsi, le problème aux utilisateurs. Le problème est dans l'esprit du développeur (ou plutôt, en leur absence). Le problème est le concept de l'ensemble du système. Le problème est de l'argent de la vulnérabilité du protocole de transfert fondamental et l'insécurité Keeper'a. Heck, combien d'années existe déjà des algorithmes génèrent des clés "one-off", dans lequel rien et tout simplement rien voler. Mais pourquoi devrais-je savoir à leur sujet - très loin de la cryptographie et la fraude financière myschh - mais je ne sais pas les développeurs de système de paiement?! Ponaprinimali ne sait pas qui ...

la lumière ou à la lutte avec les certificats Keeper

L' insécurité Keeper'a classique - fait établi, mais la lumière est toujours considérée comme suffisamment sûre: "Les clés Keeper Classic peuvent déposer dans les parties peretaskat, un e - mail peut être piraté, etc. Les clés sont stockées sur des supports amovibles, le cheval de Troie peut être réécrite sur le disque dur en quand une disquette ou un CD inséré Autrement dit, il est théoriquement possible d'obtenir de l'argent, même si toutes les précautions -. Mais la lumière est extrêmement difficile de certificat n'exporté donne garantie à 100% de la sécurité "(http://owebmoney.ru/. café / index.php? ShowTopic = 108).

Ça sonne bien, mais comment cet état de choses dans la pratique? Essayez de comprendre. Commençons par la question - comment ne travaillant Keeper Light? Très simple. maintenant la clé secrète ne sont pas stockées dans le fichier * .kwm et un certificat spécial, et tout contrôle se fait via l'interface Web pour les protocoles cryptographiques spéciaux.

Lorsque le navigateur stocke les certificats? Selon le navigateur. Par exemple, Mozilla - dans le catalogue "./mozilla/defaul/<blahblahblah>/cert8.db", mais IE, a commencé à courir Windows XP Professionnel, utilise un système assez entassée. certificat de clé publique stockée dans le magasin personnel (personnel), situé dans le répertoire Documents-n-Settings \ <nom d'utilisateur> \ Application-Data \ Microsoft \ SystemCertificates \ Mes \ Certificats, qui est libre d'accès pour tout le monde (il est l'information du public!) . Les certificats d'utilisateur sont situés dans le profil. Les clés privées sont stockées dans les documents-n- Settings \ <nom d'utilisateur> \ Application Data \ Microsoft \ Crypto \ RSA. Tous les fichiers sont automatiquement cryptés avec une clé symétrique aléatoire - la principale clé de l'utilisateur (la clé principale de l'utilisateur), une longueur de 64 caractères. La clé principale est générée par un algorithme Triple DES basé sur le mot de passe de l'utilisateur, avec lequel il se connecte.

Qu'est-ce que tout cela bodyaga théorique en termes pratiques? Et ce certificat d'oeil avec une clé privée à partir d'un Windows XP ne peut pas être! C'est, de retirer un succès, mais le bien de ce sera zéro, car sur un autre ordinateur, il ne marchera pas! (C'est ce certificat privé!). Cependant, vous pouvez l'exporter sans même avoir de privilèges spéciaux. Vidé programme de gestionnaire de certificats si vous ne savez pas comment. En fait, pour le transfert du certificat d'ordinateur à ordinateur Keeper Light en utilisant le certificat exporté, qui est stocké dans les fichiers avec l'extension .pfx. Ils peuvent être trouvés à la fois sur les supports externes et les disques durs. C'est juste il y a un «mais». Le certificat exporté est verrouillé par un mot de passe attribué par l'utilisateur, et de l'importer dans votre système, vous devez soit jeter un keylogger, ou essayez d'ouvrir une force brute de mot de passe. Mais le premier est trop, la seconde - pendant une longue période, de sorte que le vol du certificat n'a pas reçu une large acceptation.

Figure 8. Demander mot de passe lorsque vous importez le certificat.

Est-ce que cela signifie que le Keeper Light est protégée? Non, et aucun nouveau !!! Si le Keeper Classic peut être protégé au moins en théorie (pour installer le pilote, fournissant entrée directe au clavier, hacher émulateurs et surveille l'intégrité Keeper'a et lui-même), le Keeper Light fonctionne à travers un navigateur, l ' «intégrité» qui ne peut être contrôlé en principe!

La première chose qui vient à l'esprit - on parle d'imiter. Nous disons "start https://light.webmoney.ru", d'une façon ou d'une autre cache la fenêtre du navigateur (il suffit juste pour obtenir une poignée et vous pouvez dessiner sur le dessus de celui-ci, horribles) et émuler les frappes pour reconstituer le porte-monnaie électronique. fer efficace et inévitable. Le seul point négatif - chaque type (et peut-être la version) navigateur nécessite sa propre approche, mais vous ne pouvez rester à l'IE 5/6, comme le plus populaire.

Avec d'autres navigateurs encore plus facile. Prenez une source Fox et créer un mini-navigateur de piratage sur leur base que rien ne se affiche, mais fonctionne uniquement avec sacs à main ainsi. Cependant, parmi les fans WebMoney utilisateurs Fox est pas trop, mais il est toujours mieux que rien. Par ailleurs, laisser les adhérents IE ne se sentent pas en sécurité. Code Source W2K ont été volés depuis longtemps et créer votre clone IE basé sur eux est tout à fait réelle, pour ne pas mentionner le fait que IE - il est juste un ensemble de DCOM-objets et de recueillir leur navigateur basé sur eux sera en mesure de même un novice.

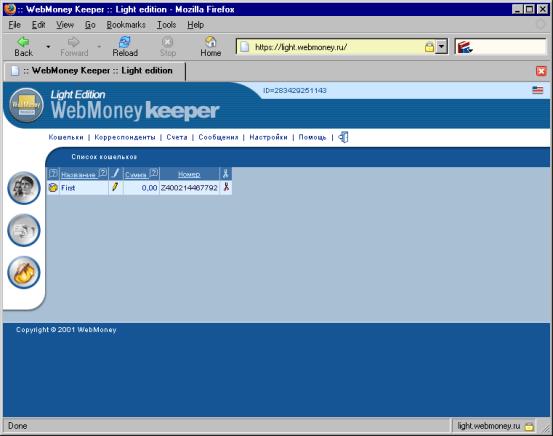

Figure 9. Keeper Light - est une interface Web qui vous permet de travailler avec un sac à main à partir d' un navigateur.

Que faire si le certificat d'importation avant chaque ouverture de la bourse, puis supprimez-le à partir du référentiel? En effet, il est dans une certaine mesure d'accroître la sécurité, mais le programme de piratage peut soit attendre l'apparition de la fenêtre "WebMoney Keeper :: Light Edition", signalant que l'utilisateur est connecté, ou pour espionner les touches passant le mot de passe secret avec le certificat sur le réseau. Ainsi, la monnaie électronique reste dans une situation délicate!

Connectez-vous sur le téléphone portable - fiable?

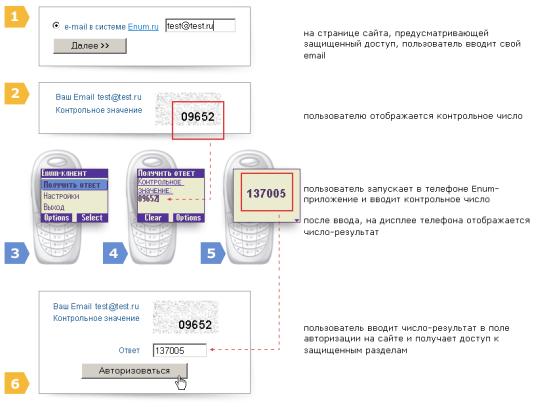

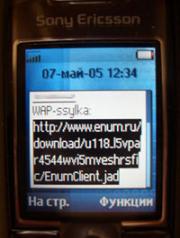

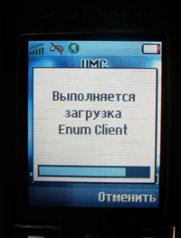

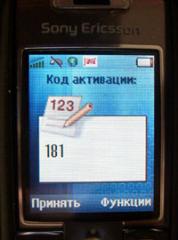

Il est devenu tout l'authentification du système de rage à l'aide de votre téléphone cellulaire. Lors de l' enregistrement dans le service ENUM (http://enum.ru/) nous regarde dans le téléphone mobile , une application basée sur Java-spéciale (aussi appelé MIDlet) qui se nomme Enum Client. Il faut un numéro à cinq chiffres (par exemple 09652), et génère, sur la base de leur réponse, l'algorithme de génération est unique pour chaque utilisateur. S'il n'y a pas de téléphone cellulaire - forme Pocket PC ou tout autre appareil qui prend en charge Java (par exemple, le bureau du PC, seul le sens, il sera un peu).

Figure 10. Séquence des opérations à l'activation du paiement par téléphone cellulaire ou un PDA.

service ENUM vous permet d'effectuer des achats par le Marchand de service (https://merchant.webmoney.ru /) ne recourent pas à Keeper'u - ni classique , ni investissement. On croit que pirater un porte - monnaie électronique et de voler l' argent dans ce cas , de ne plus être en mesure de "fraudeurs et les auteurs de virus utilisent l'Internet pour voler de nos ordinateurs d'information précieuse, mais quelle que soit la protection que nous avons pas inventé - pare - feu, antivirus, antikeylogera, antitroyany, certificats - ont toujours fait . la probabilité théorique de son contournement et de voler des mots de passe (ou garde des clés, par exemple) à partir de l'ordinateur, parce que les deux pirates et des outils de sécurité utilise le même canal - l'Internet et le problème de l' Internet est qu'il n'y a pas d' autre stockage de canal alternatif et la transmission. information. Ainsi, le ENUM résout ce problème. il nous fournit le canal le plus différent. Un pirate peut entrer dans votre ordinateur, "plante" virus cheval de Troie, mais il ne peut pas entrer dans votre téléphone cellulaire. Devinez même pour tout unique pour chaque utilisateur algorithme Enum client reçoit de l' un de l'autre, ne peut pas être trop "(http://owebmoney.ru/enum.shtml).

Figure 11. ENUM logo du système.

Figure 12. de la marine marchande.

Est-il si? Comme dit le proverbe, "si elle est impossible, mais très souhaitable, il est encore possible." Un «canal» supplémentaire et en fait améliore la sécurité de nombreuses fois, mais pour parler de l'impossibilité fondamentale de la rupture - prématurément. Commençons par le fait que l'algorithme de génération de nombres pour tous les utilisateurs encore unis (désassemble MIDlet si vous ne croyez pas), seule la génération de clés est différent et il est tout à fait possible de ramasser. Une seule réponse est suffisante pour intercepter une combinaison de chiffres donnée. Key Recovery ne prend pas longtemps et le programme de Troie est tout à fait capable. J'espère que ce n'est pas nécessaire d'expliquer comment compter les numéros de la combinaison de la fenêtre d'édition.

En outre, les téléphones cellulaires contiennent des trous de pieux. protocoles IR et la dent bleue fourmille littéralement avec eux. Le magazine "Hacker" a écrit à plusieurs reprises à ce sujet. Si la victime a un téléphone portable ou un PDA, il est possible qu'il a la dent bleue et l'adaptateur ou IC qui maintient en permanence. L'attaquant peut envoyer le téléphone toute AT-commande, exécutez MIDlets ou de lire leur contenu. Quoi?! Peut être épinglé et d'écrire un virus qui vole portefeuilles électroniques et de les transmettre par téléphone cellulaire! Le bypass tous les pare-feu! Ici vous avez un canal supplémentaire de communication!

Cependant, tout cela tatillonne myschh'astnogo vieux pirate. L'ambiance est tout simplement mauvais. La pluie tombe, et les sauvetages de la dépression que Sirenia (très puissant orchestre gothique de la Norvège lointaine - je recommande). Si sobrement face à la vérité (dans ces myschh'inye yeux rouges - petits, comme une perle), il faut reconnaître que le ENUM hack est très difficile, donc un certain sens, il est encore. Mais cela ne signifie pas que vous pouvez démarrer un porte-monnaie électronique et hardiment le mettre 100.000 $. Ensuite, il suffit pirater!

Figure 13. Activation de paiement par téléphone portable via le système ENUM.

Comment briser les échangeurs

Hacking échangeurs ne sont pas inclus dans nos plans (son propre échangeur est pas tout le monde, et de briser les autres »- est illégal), donc nous ne citer que les principaux points. Du point de vue de l'échangeur de site pirate est habituellement contrôlé par PHP et fonctionnant sous Linux / BSD / NT.

Voilà par des erreurs dans les scripts PHP et ils cassent souvent. En outre, certains Web-programmeurs laisser un "porte dérobée" à l'affaire si elles veulent soudainement à manger, et aura rien à manger. Moins axe gratter. Le plus grand nombre de trous, bien sûr, a le NT et tous ses dérivés du système (y compris le tant vanté Windows 2003 Server). Linux et BSD briser un peu plus difficile, mais ... si vous prenez le scanner de sécurité (par exemple, X-Spider), alors vous pouvez constater que beaucoup d'entre eux est tordu ou SendMail rouillé Apache. Débordement de tampon, l'envoi d'obus code, et le serveur est entre nos mains!

Figure 14. hacker en milieu de travail.

conclusion

Hacking WebMoney - un pas un mythe, mais une dure réalité et de vous protéger à 100% est impossible, même si vous êtes un expert en matière de sécurité. Il y a toujours le risque d'attraper le virus à travers un trou précédemment inconnu dans le système d'exploitation ou le navigateur, et si la perte de données opérationnelles sur le disque dur fait une réservation, la divulgation d'informations confidentielles - déconnexion physique du réseau Intranet, le vol d'argent électronique ne sert à rien!

Figure 15. Sireina - gothique musique pirate que myschh'a saucisse.

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.