Briser le savon yuzaem BrutusAET2

Le matériel est affiché à titre d' information. L'AUTEUR NE SERA PAS RESPONSABLEEt donc, je tiens à vous dire comment voler Myl'nikov (e-mail) en utilisant le programme BrutusAET2.

Commençons.

Nous avons besoin de :

1) Programme de la cloison des mots de passe BrutusAET2, qui peut être téléchargé à partir d' ici:

• http://www.hoobie.net/brutus/brutus-aet2.zip

2) le dictionnaire que vous pouvez prendre à partir d' ici:

• http://www.passwords.ru/dic.php

• http://www.insidepro.com/eng/download.shtml

• http://www.outpost9.com/files/WordLists.html

• http://www.acolytez.com/dict/

• http://www.phreak.com/html/wordlists.shtml

• http://www.mobilstar.ru/files/dict/

3) les mains directes.

Par exemple, mettre sur le détournement Myl'nikov @ yandex.ru.

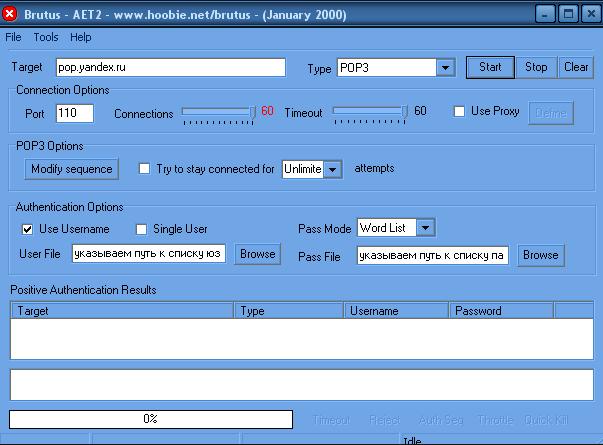

programme d'installation pour les mots de passe cloison BrutusAET2:

1) Ouvrez le programme.

2) Dans le champ Cible écriture pop.yandex.ru

3) Dans la zone Type, sélectionnez POP3

Options de connexion:

1) Port 110 ensemble.

2) Connexions au niveau maximal, soit 60.

3) Timeout réglé au maximum, soit 60

Options POP3:

Ne touchez pas =)

Options d'authentification:

Si nous voulons une liste de Myl'nikov Brutus, alors nous avons besoin de créer un parolier, appeler users.txt, puis rejette les listes d'utilisateurs.

Par exemple:

Vasja_pupkin

Abcdefgh

abcabc

Nous montons dans le prog là mis une coche près du nom d'utilisateur.

Utilisez Nom d'utilisateur: indiquez le chemin d'accès à la liste des utilisateurs.

Aller à la liste de mot de passe ...

Créer des moyens words.txt parolier et pousser pour obtenir les mots de passe.

Par exemple:

mot de passe

passe

123

Nous montons dans le prog et sélectionnez

Mode Pass: Liste des mots

Passez fichier: spécifier le chemin d' accès à la liste des mots de passe.

Il est également facile de casser Myl'nikov sur mail.ru vient de mettre dans la cible: pop.mail.ru et tout le reste le même.

En général, tout devrait ressembler à la capture d'écran:

quelques liens utiles de moi ...

Hashes: les mots de passe de décryptage

"Cliquez une fois pour montrer Spoiler - cliquez à nouveau pour se cacher ..."

http://passcracking.com/

http://us.md5.crysm.net/

http://www.plain-text.info/

http://gdataonline.com/

http://www.milw0rm.com/md5/info.php

http://md5.t145.1paket.com/md5crack.php

http://www.securitystats.com/tools/

http://md5.rednoize.com/

http://md5crack.it-helpnet.de/

http://passcracking.ru/ru/index.php

http://ivdb.org/search/md5

http://www.xmd5.org/index_en.htm

http://ice.breaker.free.fr

http://shm.hard-core.pl/md5

http://www.hashchecker.com/?_sls=add_hash

http://md5.benramsey.com

http://md5.xpzone.de

http://www.csthis.com/md5/index.php

http://www.schwett.com/md5/

http://www.xeons.net/genesis

http://md5.geeks.li/

http://www.tmto.org/?category=main&page=search

http://www.md5database.net/

http://www.md5decrypter.com/

http://www.securitydb.org/cracker/

http://alimamed.pp.ru/md5/

http://www.hashreverse.com/

http://md5.overclock.ch/biz/index.php?p=md5crack&l=en

http://rainbowtables.net/services/results.php

http://0ptix.co.nr/md5

http://www.md5this.com/component/opt...pper/Itemid,8/

http://shm.pl/md5/

http://www.cmd5.com/english.aspx

http://www.md5encryption.com/

http://www.eus.ru/md5/?md5e=&md5

http://www.thepanicroom.org/index.php?view=cracker

http://rainbowcrack.com

http://www.antsight.com/zsl/rainbowcrack

http://www.und0it.com/

http://md5.overclock.ch/

http://www.panpan.org/2006/md5asp/HOME.ASP

http://www.bisix.tk/

http://www.md5hashes.com/

http://md5.mmkey.com/home.asp

https://www.astalavista.net/?cmd=rainbowtables

dictionnaires:

"Cliquez une fois pour montrer Spoiler - cliquez à nouveau pour se cacher ..."

http://www.mobilstar.ru/files/dict/

ftp://ftp.funet.fi/pub/unix/security/dictionaries/

http://www.phreak.com/html/wordlists.shtml

http://tpircs.anarxi.st/passwd.txt

http://www.acolytez.com/dict/

ftp://ftp.openwall.com/pub/wordlists/

ftp://ftp.ox.ac.uk/pub/wordlists/

ftp://coast.cs.purdue.edu/pub/dict/wordlists/

http://www.passwords.ru/dic.htm

http://getfile.biz/15660

http://www.outpost9.com/files/WordLists.html

ftp://ftp.cerias.purdue.edu/pub/dict/

http://www.insidepro.com/eng/download.shtml

http://www.insidepro.com/rus/download.shtml

http://www.passwords.ru/dic.php

http://neworder.box.sk/codebox.links.php?&key=passdict

http://acolytez.com/dict/

http://dim-ok.jino-net.ru/ps.tar.gz

http://advlamer.narod.ru/manual.htm

http://forum.antichat.ru/thread5087...2%E0%F0%E8.html

http://forum.antichat.ru/thread5101...2%E0%F0%E8.html

http://forum.antichat.ru/showthread.php?t=10814

http://forum.antichat.ru/showthread.php?t=5493

ftp://ftp.funet.fi/pub/unix/security/dictionaries/

http://www.phreak.com/html/wordlists.shtml

http://tpircs.anarxi.st/passwd.txt

http://www.acolytez.com/dict/

ftp://ftp.openwall.com/pub/wordlists/

ftp://ftp.ox.ac.uk/pub/wordlists/

ftp://coast.cs.purdue.edu/pub/dict/wordlists/

http://www.passwords.ru/dic.htm

http://getfile.biz/15660

http://www.outpost9.com/files/WordLists.html

ftp://ftp.cerias.purdue.edu/pub/dict/

http://www.insidepro.com/eng/download.shtml

http://www.insidepro.com/rus/download.shtml

http://www.passwords.ru/dic.php

http://neworder.box.sk/codebox.links.php?&key=passdict

http://acolytez.com/dict/

http://dim-ok.jino-net.ru/ps.tar.gz

http://advlamer.narod.ru/manual.htm

http://forum.antichat.ru/thread5087...2%E0%F0%E8.html

http://forum.antichat.ru/thread5101...2%E0%F0%E8.html

http://forum.antichat.ru/showthread.php?t=10814

http://forum.antichat.ru/showthread.php?t=5493

Liens !!! Toutes les références au monde !!!

méthodes de sélection pour les nouveaux mots de passe

№1 méthode. "Brutus" / long /

La première méthode nous BRUT (Brute Force) - la méthode de recherche exhaustive.

Que faut - il:

1. Programme pour itérer BrutusA2 (WWWHack ou similaire)

Adresse 2.Znat du courrier (pop3) service de courrier entrant. Cette adresse, voir l'aide ou faq sur le site mailer.

3.Takzhe souhaité dictionnaire mot de passe (liste des mots de passe)

..

Plus: le mot de passe seront choisis toujours! (Si pas dans le dictionnaire, la force brute)

Inconvénients: pour ramasser ses garanties - peut prendre quelques milliers d' années , voire des millions d'années.

..

Recommandations:

Depuis le buste - c'est un long chemin et qu'il en quelque sorte coupé, il est nécessaire de:

a.Poyti et inscrivez-vous sur la boîte de courrier qui sera Brutus. Lors de l'enregistrement de prêter attention au champ "Mot de passe". Votre tâche est de connaître les exigences du service postal pour la longueur du mot de passe minimum et maximum, et les symboles utilisés (généralement à côté ou écrite).

mots de passe dictionnaire b.Otkryt (je préfère à ces fins programme Raptor), trier la longueur du mot de passe dictionnaire (du moins à de plus grandes longueurs), supprimer les mots de passe qui ne rentrent pas dans la longueur aux exigences du service postal, ainsi que des caractères illégaux.

v.Ispolzovat données de la méthode "collecte d'informations" (voir. ci-dessous)

..

Aide pour ceux qui ont pas d' Internet:

Brute Force (dialectal: brute Traduction: Brute Force) - brute mot de passe de la force deviner. Exemple de «force brute»:

aaa

aab

aac

...

ZZX

ZZW

zzz

etc.

Exemple busting "dictionnaire":

abila

abott

Abitz

administrateur

etc.

Ie autant se souvenir de votre mot de passe, utiliser un mot significatif et accrocheur, pourquoi avons-nous besoin d'un temps pour trier les caractères, si le cycle de volonté plus rapide à travers les mots?

ps Où a fait prendre (appelé dans la méthode):

BrutusA2 -> http://www.hoobie.net/brutus/brutus-download.html

Le Raptor -> http://madmax.deny.de/products/raptor/download.htm

pss A propos des mots de passe ont souvent choisi - dans un autre, séparé, article.

№2 méthode. «Rassembler des images de disques" / besoin de soins /

Que faut-il:

Moteurs de recherche:

http://google.ru

http://ya.ru

http://rambler.ru

http://aport.ru

http://yahoo.com

Comment le faire:

Nous Clog notre savon dans une recherche et cherchons où il se produit. Allez trouver tout ce que (ce qui se produit sur un site qui a écrit et a demandé que, lorsque, sous quel nom d'utilisateur) Nous stockons et copier dans un cahier pour une analyse ultérieure.

Après cela, nous analysons et de tirer des conclusions générales sur les intérêts des gens qui essaient de trouver (l'année de naissance, surnom, nom, intérêts, etc.) de substituer un mot de passe.

..

Recommandations:

Recherche devrait être sur tous les moteurs de recherche comme le [email protected] savon entier et seulement par connexion MY_EMAIL

Obtenir sur le forum (trouvé son nom d'utilisateur (pseudo)): tyrkat clic droit sur l'image de ses avatars et regarder le chemin de l'image (et tout d'un coup, il n'a pas été téléchargé sur le Forum, et utilisé ses mensonges sur son site (bien qu'il puisse aller et quelqu'un d'autre? )). En outre, cliquez sur son profil et tout ce qui est là - la même copie dans un ordinateur portable (il peut y briller numéro ICQ et l'année de naissance, intérêts, etc.). Ne pas oublier dans votre profil (si disponible), cliquez sur le lien "Trouver tous les messages". Lisez attentivement. Peut-être il y aurait des indices (en gardant la "question secrète" dans la tête). Tout informatif et différent de "gyg" "Lol", etc. - Dans un ordinateur portable.

Si vous trouvez son deuxième savon - sont une nouvelle fois sur les moteurs de recherche.

La même chose vaut pour ICQ (dans un cercle sur les moteurs de recherche). Avec ICQ, ne pas oublier de regarder le [link interdit]

Aussi, ne pas oublier de regarder pour le savon et nick sur http://www.icq.com

Si son surnom d'origine - AmSuPerrR, trop kilométrage sur les moteurs de recherche. Juste au moment où son niveau de pseudo - Alex, puis 12 millions de pages que vous êtes peu probable otsortiruesh rapidement (même si - en utilisant et otsortirovyvaya "Chercher dans les Résultats" vous pouvez essayer la recherche syntaxe de requête).

Lorsque dans votre ordinateur portable sera nakopirovan liste éventuellement décente de l'information, commencer à partir de sa forme passvord liste sous cet utilisateur. Et: année de naissance est nécessaire d'essayer de remplacer dans des formats différents. Par exemple, vous trouvez que la date de naissance 01.01.2005

Essayez les options suivantes:

01012005

010105

112005

1105

Essayez également les variations (où MY_EMAIL - son nom d' utilisateur):

my_email2005

my_email05

Ou:

egoimya2005

egoimya05

etc.

Substitute facile. Il suffit de copier dans un cahier "décomposable" dans les mots d'une colonne, et essayer d'écrire chaque trouvé quelques options. Et puis, vous pouvez utiliser la méthode de "Brutus"

Également vérifier trouvé "second myly" sur le sujet de savoir si oui ou non ils existent. Il peut être qu'ils sont enregistrés pendant une longue période, puis ils ont perdu le besoin. Ensuite, vous vous inscrivez pour vous-même, et vous essayez de restaurer son mot de passe sur les forums, chats, catalogues, etc.

№3 méthode. "Récupération de mot de passe" / parfois efficace /

Comment le faire:

Tout d'abord, nous grimpons au service postal et cliquez sur le lien «Vous avez oublié votre mot de passe" (Ou similaire). Regardez ce qu'il ya une question secrète.

Par exemple, si «Ma nourriture préférée", les filles peuvent essayer de remplacer le mot - la crème glacée

Si l ' «Année de naissance grand-mère", "Numéro de passeport", "Nom de jeune fille de la mère" - puis essayez 111, 123, 12345, année de l'ordre de naissance, dont le mot de passe est "comme" peut-être la réponse sera l'année d'enregistrement de savon, puits, etc. Comme il n'a pas souvent rencontré par ceux qui connaissent l'année de naissance, et grand-mère se souvient le nom de jeune fille de la mère. Avec le numéro du passeport plus difficile, comme certains le font prendre et percer directement à travers elle. Mais encore, essayez 111, 123 ...

Ici aussi, vous pouvez aider à refroidir les données recueillies dans la méthode de «Rassembler des images de disques".

Ajouté (Eco [L] og):

Parfois, la question secrète peut être d'un tel type ici: 1234567qwerty

Ensuite, dans certains cas, et la réponse peut être 1234567qwerty

Ou similaire, recruté par "sur la clave de nouilles" (à choisir ce qui est presque pas réel)

№4 méthode. «Récupération d'un autre service" / pressé et mot de passe du savon que vous pouvez prendre, et la base du forum / chat /

Le tout est que le mot de passe sur le savon plus difficile à récupérer que le mot de passe du forum, chat, services de rencontres, etc. liv.zhurnala Ie des lieux qu'il a visité ou en visitant celui dont le savon «restaurer». Ainsi - nous allons autour de tous les sites, les forums, etc. qui sont dans notre champ de vision lorsque la méthode de «Rassembler des images de disques". Regardez, ce qui est, par exemple, pour le forum et déjà nous réduisons notre problème à trouver des vulnérabilités dans ce forum (en utilisant le même google.ru)

Nous avons une chance (pas très bien, mais il y a une chance) que le mot de passe du Forum abordera et du savon.

№5 méthode. "Cheval de Troie" / nécessitant des compétences /

La méthode parle pour lui-même. Le problème se réduit à vparivaniya Trojan ou tout fil de keyloggers (que vous avez, respectivement, devraient être), et les attentes de leurs rapports (logs).

Ici pour aider vparivaniya bonnes pratiques "vulnérabilités logicielles" et "SI / Social Engineering /"

№6 méthode. « Des vulnérabilités dans le logiciel" / nécessite des connaissances pertinentes /

Il est plus probablement une méthode d'aide à la méthode de «cheval de Troie». Pour Troyan vparit, vous devez mettre beaucoup d'efforts. Mais il sera plus facile si vous connaissez les vulnérabilités actuelles dans le logiciel. Ces navigateurs, programmes de messagerie (Outlook, TheBat !, etc.), peut-être ICQ. Ensuite, votre tâche sera réduite à vparivaniya liens vers un fil de votre site Web, qui à l'approche du visiteur à travers une vulnérabilité dans le navigateur pour charger et exécuter Trojan. Ou envoyer "speshal" lettres formées.

№7 méthode. "La vulnérabilité des services postaux" / exige également la connaissance ou la capacité d'utiliser un moteur de recherche /

Procédé de services de messagerie directement liée à la vulnérabilité. Ils parfois parfois émergent. De l'envoi de courriels, regarder quels utilisateurs les paramètres de navigation sera remplacé par un fil, et jusqu'à récemment package d'interception Finta changer le mot de passe de votre boîte aux lettres, le changer (le paquet), et changer le mot de passe à la case appropriée. Eh bien, etc.

№8 méthode. "Avoir des centaines de roubles, les amis attendent" / frais généraux. nécessaire d'avoir un emploi et wm porte-monnaie /

Venez sur le site okolohakersky et demander une compensation non spécifiée "rappeler" votre mot de passe. Mais alors soyez prudents lorsque vous payez autant lancer divorcé (de sorte qu'il y sont divorcés - ils ont toujours été).

..

Recommandations:

Ne jamais traduire paiement anticipé (100% de garantie que le mot de passe est "rappelé" ne pas donner un (ou plus exactement - certaines personnes, il peut donner, mais il y a un côté quand vous leur donnez le paiement -. Avant ou après Et ils ont surtout il est pris après l'exécution de l'ordre )).

Comme preuve, pas VEDIS qu'une lettre a été envoyée à la boîte aux lettres appropriée.

VEDIS Nor immédiatement lorsque la preuve sera sur le schéma:

Vous êtes envoyé à la case de droite, toute lettre, et vous puis (après un certain temps) envoyer le texte de cette lettre.

Comme de jeter la protection, vous pouvez utiliser le système «par Guaranty» ou un régime qui est plus élevé, mais le raffiné un peu:

1. Vous négociez quand vous êtes à la fois en ligne.

2.Ty à "nécessaire" vous vous savonnez vous envoyez une chaîne de texte, et vous devez immédiatement signaler tout texte que vous avez envoyé.

Ensuite, au moins il y a une garantie que le savon sous contrôle. Mais avec le transfert d'argent - se négocier.

Méthode №9. «Ne pas avoir une centaine de roubles, et une centaine d' amis" / start capacité dating /

Juste un bon ami (admin, support, ou, meilleur directeur) travaillant ou au bureau, où le savon ou la fourniture d'hébergement / bureau de inet où savon.

Eh bien, ou un ami d'un fil FSB FAGCI, le Bureau du "K" (P) qui risque de dépasser leur autorité, trouver le mot de passe du transport des services postaux et de vous informer.

Ceci est très mauvais et la mauvaise méthode. Et en pratique très rare (Dieu merci)

Ou avoir un ami - forum admin, chat, etc. lorsque la personne est assise. Si vous ne savez pas, vous ne mêlez pas le fil à sa rencontre ...

№10 méthode. "SI / Social Engineering /" / la méthode la plus précise. Elle exige la capacité de mettre le problème à analyser. besoin d'une formation /

De nombreux procédés décrits précédemment, de toute façon réduite, puis se croisent avec cette méthode. La même - cette méthode nécessite d'autres méthodes (telles que «collecte d'informations», «service postal vulnérabilité", etc.)

Il est la méthode la plus vaste et ramifiée. Donc maintenant kratenko, puis placé dans un article distinct.

Le sentiment général est réduit à faire en sorte que le mot de passe sur le savon apprendre directement auprès du propriétaire. Soit le persuader d'effectuer toute action souhaitée vous (le même départ garanti Troyan).

Par "apprendre directement de l'hôte» signifie que le propriétaire lui-même est le mot de passe que vous «rapport». Mais il n'a même pas rendu compte que, sans le savoir, il vous l'a donné (et peut-être comprendre, mais plus tard).

ps A propos de la méthode SI et son podmetody - suivant. article (s'il y a un désir et l'intérêt)

№11 méthode. "Haha il est un tel besoin?" / Long, mais la méthode relativement simple /

La méthode - pour forcer le propriétaire à abandonner volontairement la boîte aux lettres (parfois parce qu'il est nécessaire pour «restaurer» est de ne pas lire, et d'avoir la boîte à droite). Et plus facile de le faire - il suffit de la boîte périodiquement spamming. Si le propriétaire de la boîte est pas trop Seket comment se débarrasser du spam, il est fatigué après quelques semaines de la boîte à la pelle ou nettoyer des tonnes de courriels et il jeter. A les services postaux ne sont pas en caoutchouc. Lorsque la limite de l'espace pour la boîte à être, et quand il ne se visite pas, alors cette case sera finalement retiré.

Et enfin une méthode alternative

№12 méthode. "Fear" / Crime /

Attrapez le propriétaire à la porte ...

par antichat.ru

Commentaires

Commentant, gardez à l' esprit que le contenu et le ton de vos messages peuvent blesser les sentiments des gens réels, montrer du respect et de la tolérance à ses interlocuteurs, même si vous ne partagez pas leur avis, votre comportement en termes de liberté d'expression et de l' anonymat offert par Internet, est en train de changer non seulement virtuel, mais dans le monde réel. Tous les commentaires sont cachés à l'index, le contrôle anti - spam.